آشنایی با حمله ARP Spoofing

ARP Spoofing یکی از تکنیکهای پیچیده حملات سایبری است که به وسیله آن مهاجم میتواند ترافیک شبکه را تحت کنترل خود درآورد، اطلاعات حساس را به دست آورد و یا حتی...

لیست مطالب

ARP Spoofing یکی از تکنیکهای پیچیده حملات سایبری است که به وسیله آن مهاجم میتواند ترافیک شبکه را تحت کنترل خود درآورد، اطلاعات حساس را به دست آورد و یا حتی ارتباطات بین دستگاهها را قطع کند. این مقاله به بررسی عمیق حملات ARP Spoofing، چگونگی عملکرد آن، تهدیدات و پیامدهای آن برای امنیت شبکه، و راهکارهای مقابله با این نوع حمله میپردازد.

در دنیای امروز، شبکههای کامپیوتری بخش اساسی از زیرساختهای هر سازمانی را تشکیل میدهند. از آنجایی که بیشتر اطلاعات حساس از طریق شبکهها منتقل میشوند، امنیت این ارتباطات به یکی از اولویتهای اصلی در دنیای فناوری اطلاعات تبدیل شده است. یکی از تهدیدات جدی برای امنیت شبکهها، حملات ARP Spoofing است که میتواند به صورت گستردهای منجر به نشت اطلاعات، از کار افتادن سرویسها و افزایش خطرات امنیتی شود.

ARP چیست؟

پروتکل ARP (Address Resolution Protocol) یکی از پروتکلهای اصلی در شبکههای محلی (LAN) است که وظیفه دارد آدرس فیزیکی (MAC) دستگاهها را با استفاده از آدرس IP آنها شناسایی کند. ARP با ارسال درخواستهای عمومی به شبکه، دستگاههای موجود را شناسایی میکند و سپس از آنها پاسخ دریافت میکند تا ارتباط برقرار شود. این پروتکل به دلیل طراحی ساده و نبود مکانیزمهای امنیتی ذاتی، یکی از اهداف اصلی برای حملات سایبری قرار میگیرد.

ARP Spoofing چیست؟

حمله ARP Spoofing زمانی اتفاق میافتد که مهاجم، بستههای ARP جعلی را به شبکه ارسال میکند تا دستگاههای شبکه را فریب دهد. مهاجم با جعل آدرس MAC خود به جای یک دستگاه معتبر، میتواند ترافیک شبکه را به سمت خود هدایت کند. این حمله به مهاجم اجازه میدهد که به عنوان یک "مرد میانی" بین دو دستگاه عمل کند و ترافیک را استراق سمع کند، تغییر دهد یا آن را قطع کند.

چگونگی عملکرد ARP Spoofing

- جعل آدرس MAC: مهاجم با ارسال پاسخهای ARP جعلی به دستگاههای شبکه، آدرس MAC خود را به جای آدرس MAC دستگاه معتبر جایگزین میکند.

- استراق سمع: پس از تغییر مسیر ترافیک به سمت مهاجم، او میتواند ترافیک شبکه را بررسی و اطلاعات حساس را استخراج کند.

- مرد میانی: مهاجم به عنوان واسطه بین دو دستگاه قرار میگیرد و میتواند بستههای داده را تغییر دهد.

- قطع ارتباط: با تغییر جدول ARP دستگاهها، مهاجم میتواند منجر به قطع ارتباط بین آنها شود.

پیامدها و تهدیدات ARP Spoofing

- نشت اطلاعات: با استفاده از این حمله، مهاجم میتواند به اطلاعات حساس مانند رمزهای عبور، شماره کارتهای اعتباری و دیگر دادههای محرمانه دسترسی پیدا کند.

- حمله به تمامیت داده: مهاجم میتواند دادهها را در مسیر انتقال تغییر داده و منجر به از بین رفتن تمامیت دادهها شود.

- انکار سرویس (DoS): مهاجم میتواند با ایجاد اختلال در جداول ARP، ارتباط بین دستگاهها را قطع کرده و منجر به انکار سرویس شود.

روشهای مقابله با ARP Spoofing

- استفاده از پروتکلهای امن: یکی از راهکارهای اساسی، استفاده از پروتکلهای امنی مانند Secure ARP یا IPsec است که به صورت خودکار ترافیک را رمزنگاری و محافظت میکنند.

- ابزارهای تشخیص و نظارت: ابزارهایی مانند

arpwatchوXArpمیتوانند تغییرات غیرمجاز در جداول ARP را شناسایی کرده و به مدیران شبکه هشدار دهند. - فیلتر کردن بستهها: استفاده از سوئیچهای مدیریتشده که قادر به فیلتر کردن و محدود کردن بستههای ARP جعلی هستند، میتواند به عنوان یک مکانیزم دفاعی مؤثر عمل کند.

- ایجاد قوانین ایمنی در شبکه: پیادهسازی سیاستهای امنیتی مناسب و آموزش کاربران شبکه میتواند خطرات مرتبط با ARP Spoofing را کاهش دهد.

ARP Spoofing یکی از خطرناکترین حملات شبکهای است که میتواند پیامدهای جدی برای امنیت سازمانها و کاربران داشته باشد. در این مقاله، به بررسی اصول و عملکرد این حمله، تهدیدات مرتبط با آن و روشهای مقابله پرداخته شد. برای حفاظت از شبکهها در برابر این نوع حملات، استفاده از ترکیبی از تکنیکهای امنسازی، نظارت مستمر و آموزش کاربران ضروری است. با توجه به پیچیدگی و گستردگی تهدیدات، نیاز به ارتقاء مداوم دانش و ابزارهای امنیتی برای مقابله با حملات ARP Spoofing امری ضروری است.

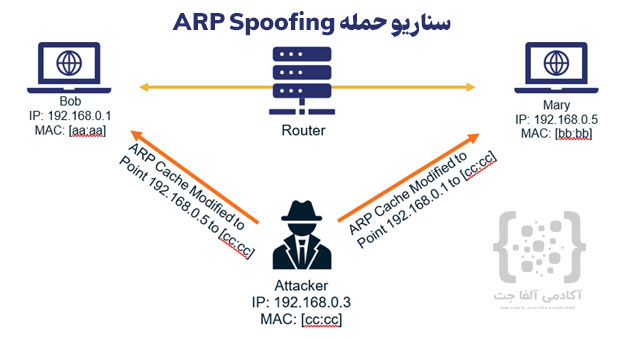

توضیح تصویر حمله ARP Spoofing

در تصویر فوق که ارائه شده است، حمله ARP Spoofing را به صورت بصری نمایش داده ایم . در این تصویر، یک مهاجم با استفاده از پروتکل ARP سعی میکند ترافیک شبکه بین دو کاربر را دستکاری کند. در ادامه، جزئیات تصویر و نحوه اجرای حمله شرح داده میشود:

-

اجزای تصویر:

- Bob: یکی از دستگاههای شبکه با آدرس IP

192.168.0.1و آدرس MACaa:aaکه به شبکه متصل است. - Mary: دستگاه دیگری در شبکه با آدرس IP

192.168.0.5و آدرس MACbb:bbکه همانند Bob به شبکه متصل است. - Router: روتر شبکه که وظیفه ارسال و دریافت دادهها بین دستگاههای مختلف شبکه را بر عهده دارد.

- Attacker (مهاجم): مهاجمی با آدرس IP

192.168.0.3و آدرس MACcc:ccکه قصد دارد ترافیک بین Bob و Mary را رهگیری کند.

- Bob: یکی از دستگاههای شبکه با آدرس IP

-

مراحل حمله ARP Spoofing:

- ارسال پاسخهای جعلی ARP: مهاجم، پیامهای ARP جعلی را به Bob و Mary ارسال میکند. این پیامها به گونهای تنظیم شدهاند که Bob و Mary فکر کنند که آدرس MAC مهاجم (

cc:cc) متعلق به دستگاه مقابل است. - تغییر ARP Cache: پس از ارسال پیامهای جعلی، هر دو دستگاه (Bob و Mary) جدول ARP خود را با اطلاعات نادرست بهروزرسانی میکنند. در نتیجه، ترافیک مربوط به Bob که قرار است به Mary ارسال شود، به جای اینکه به آدرس MAC واقعی Mary (

bb:bb) برود، به آدرس MAC مهاجم (cc:cc) ارسال میشود. به همین ترتیب، ترافیک از Mary به Bob نیز به سمت مهاجم هدایت میشود. - رهگیری و دستکاری دادهها: با این تغییر مسیر، مهاجم میتواند تمامی ترافیک بین Bob و Mary را رهگیری کرده، آن را بررسی کند و حتی در صورت لزوم دستکاری نماید.

- ارسال پاسخهای جعلی ARP: مهاجم، پیامهای ARP جعلی را به Bob و Mary ارسال میکند. این پیامها به گونهای تنظیم شدهاند که Bob و Mary فکر کنند که آدرس MAC مهاجم (

-

پیامدهای حمله:

- نشت اطلاعات: همانطور که در تصویر مشخص است، مهاجم با موفقیت ARP Cache هر دو دستگاه را تغییر داده و حالا میتواند به تمامی اطلاعات منتقل شده بین آنها دسترسی پیدا کند.

- مرد میانی (Man-in-the-Middle): مهاجم به عنوان یک واسطه بین Bob و Mary عمل میکند، که میتواند منجر به سرقت اطلاعات محرمانه یا تغییر دادهها شود.

- قطع ارتباط: در صورت تمایل، مهاجم میتواند ترافیک را به طور کامل قطع کرده و از انتقال دادهها بین Bob و Mary جلوگیری کند.

درک این تصویر و روشهای مقابله با چنین حملاتی برای تضمین امنیت شبکه بسیار مهم است. برای جلوگیری از چنین حملاتی، استفاده از پروتکلهای امن و ابزارهای نظارتی ضروری است.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)