استثناء گذاری در قوانین htaccess بدون افت امنیت وب سایت

با تنظیم هوشمندانه قوانین .htaccess میتوانید امنیت وبسایت خود را افزایش داده و از بروز خطای 403 جلوگیری کنید. راهنمای جامع تحلیل و استثناءگذاری در قوانین ام..

لیست مطالب

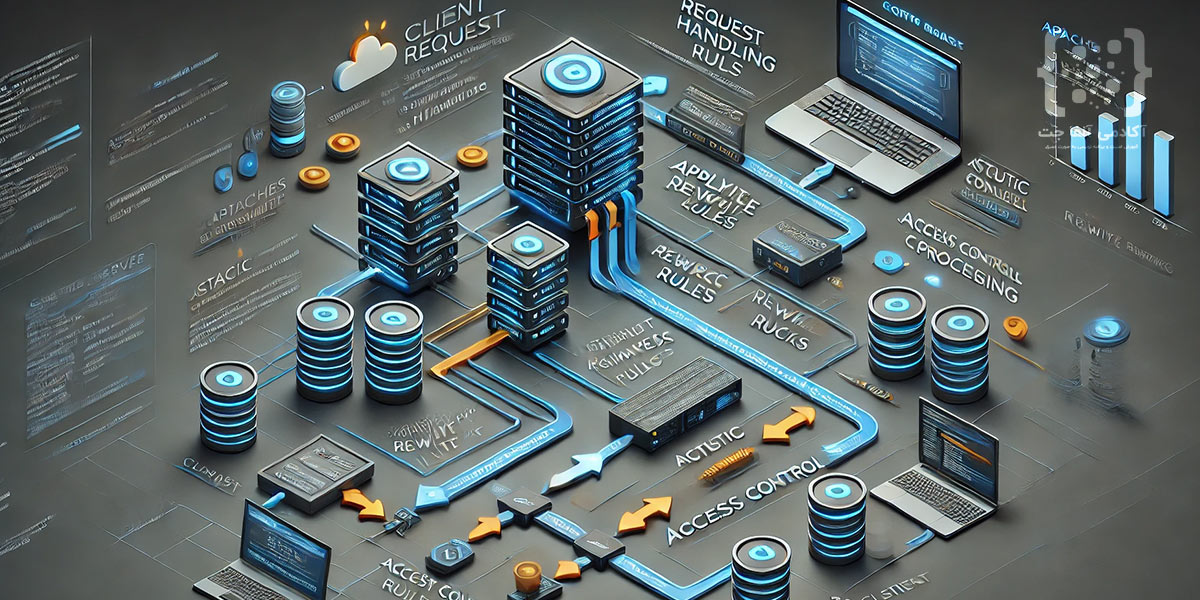

در تنظیم قوانین امنیتی با استفاده از فایل .htaccess، هدف اصلی حفاظت از وبسایت در برابر تهدیدات است، اما اجرای نادرست یا ترتیب اشتباه این قوانین میتواند منجر به خطاهای دسترسی مانند 403 شود. در این مقاله، رویکردهایی برای طراحی، تحلیل و پیادهسازی قوانین .htaccess ارائه میشود تا کاربران بتوانند به درستی از این ابزار استفاده کنند.

اصول طراحی قوانین بدون تداخل با دسترسیهای مجاز

-

تعریف محدوده قوانین:

مشخص کنید که هر قانون باید بر کدام دایرکتوری، فایل یا نوع درخواست اعمال شود. از قواعد عمومی برای کل سایت و از قواعد خاصتر برای مسیرهای مشخص استفاده کنید.

-

استفاده از استثناءها در قوانین:

برای اطمینان از عدم اختلال در عملکرد اپلیکیشن یا سیستم مدیریت محتوا (مانند وردپرس)، باید قوانین را با دقت استثناءگذاری کنید. بهعنوان مثال، برای مستثنی کردن دسترسی به پوشه wp-admin:

<IfModule mod_rewrite.c>

RewriteCond %{REQUEST_URI} ^/wp-admin/ [NC]

RewriteRule ^ - [L]

</IfModule>

-

ترتیب صحیح قوانین:

قوانین عمومی را در ابتدا و استثناءها را در انتها قرار دهید. استفاده از دستور [L] برای جلوگیری از اجرای قوانین اضافی پس از اعمال یک قانون خاص ضروری است.

تحلیل دقیق رفتار قوانین

هنگامی که قوانین .htaccess نوشته میشوند، باید دقیقاً مشخص شود که این قوانین چگونه رفتار میکنند:

-

بررسی تمامی مسیرها:

مشخص کنید که آیا قوانین میتوانند درخواستهای مجاز را نیز مسدود کنند. به عنوان مثال:

RewriteCond %{QUERY_STRING} (<|>|\"|\'|\(|\)|\;) [NC]

RewriteRule ^(.*)$ - [F,L]

این قانون تمامی درخواستهای حاوی کاراکترهای خطرناک را مسدود میکند، اما اگر این کاراکترها به دلایل قانونی در یک مسیر یا پارامتر ظاهر شوند، میتواند مشکلساز باشد.

-

شناسایی الگوهای معمول در اپلیکیشن:

رفتار اپلیکیشن و پارامترهای رایج آن را شناسایی کنید. برای مثال، اگر URLهای خاصی در برنامه شامل کاراکترهایی هستند که ممکن است توسط قوانین مسدود شوند، باید برای آنها استثناء قائل شوید.

تکنیکهای عملی برای تحلیل و بهینهسازی قوانین

1. تست قوانین در محیط آزمایشی:

فایل .htaccess را در محیطی جداگانه آزمایش کنید و تأثیر آن را بر تمامی مسیرها و درخواستهای مجاز بررسی کنید.

2. فعالسازی گزارشگیری:

برای شناسایی درخواستهای مسدودشده، گزارشگیری (Logging) را فعال کنید:

LogLevel alert rewrite:trace3

این تنظیمات، گزارشهایی در مورد دلایل مسدود شدن درخواستها ارائه میدهند. اگر می خواهید مسیر دهی کنید تا گزارشات در مسیر خاصی ذخیره شود به صورت زیر عمل کنید :

RewriteLog "/var/log/apache2/rewrite.log"

RewriteLogLevel 3

سطح جزئیات گزارشها را مشخص میکند. مقادیر بین 1 تا 9 تعیین میشوند:

- سطح 1: فقط اطلاعات پایه را ثبت میکند.

- سطح 9: جزئیات کامل شامل تمامی تطابقها، اجرای قوانین و نتایج آنها را ارائه میدهد.

- سطح 3: معمولاً تعادل خوبی بین جزئیات و حجم دادهها ارائه میدهد.

3. تحلیل گزارشها:

با استفاده از ابزارهای خطایابی، گزارشها را تحلیل کنید تا مشخص شود کدام قوانین باعث مسدود شدن درخواستها شدهاند.

4. ایجاد استثناءها بر اساس نیاز:

در صورتی که گزارشها نشاندهند که یک مسیر یا پارامتر خاص بهاشتباه مسدود شده است، آن را مستثنی کنید:

RewriteCond %{REQUEST_URI} ^/allowed-path/ [NC]

RewriteRule ^ - [L]

5. پرهیز از استفاده قوانین کلی برای مسیرهای حساس:

به جای مسدود کردن عمومی الگوها، قوانین را به مسیرهای غیرحساس محدود کنید.

نمونههایی از قوانین بهینهسازی شده

مسدود کردن حملات XSS:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{QUERY_STRING} (<|>|\"|\'|\(|\)|\;) [NC]

RewriteRule ^(.*)$ - [F,L]

# Exclude wp-admin requests

RewriteCond %{REQUEST_URI} ^/wp-admin/ [NC]

RewriteRule ^ - [L]

</IfModule>

توضیح قوانین:

-

فعالسازی ماژول بازنویسی (Rewrite Engine):

RewriteEngine Onبه وبسرور Apache دستور میدهد که قوانین بازنویسی فعال شوند.

-

مسدود کردن کاراکترهای خطرناک برای حملات XSS:

- دستور

RewriteCond %{QUERY_STRING}بررسی میکند که آیا پارامترهای موجود در URL شامل کاراکترهای خاصی مانند<,>,",',(,),;هستند یا خیر. - این کاراکترها معمولاً در تزریق کدهای مخرب استفاده میشوند و شناسایی و مسدود کردن آنها از وقوع حملات XSS جلوگیری میکند.

[NC]باعث میشود این بررسی به حروف بزرگ و کوچک حساس نباشد.[F]به سرور میگوید که کد پاسخ HTTP 403 (Forbidden) برگرداند.[L]مشخص میکند که این قانون آخرین قانونی است که برای درخواست اعمال میشود.

- دستور

-

استثناءگذاری درخواستهای wp-admin:

- قانون دوم با استفاده از

RewriteCond، مسیرهای مرتبط با/wp-admin/را مستثنی میکند. - این استثناء برای جلوگیری از مسدود شدن درخواستهای مشروعی که شامل کاراکترهای خاص هستند اما به مدیریت سایت مربوط میشوند، طراحی شده است.

[NC]حساسیت به حروف بزرگ و کوچک را غیرفعال کرده و[L]تضمین میکند که قوانین دیگر اعمال نشوند.

- قانون دوم با استفاده از

هدف:

این تنظیمات اطمینان حاصل میکند که حملات XSS مسدود شوند، اما دسترسی قانونی به مسیرهای مهم (مانند بخش مدیریت) حفظ شود.

جلوگیری از SQL Injection:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{QUERY_STRING} (union|select|insert|update|delete|drop|;) [NC]

RewriteRule ^(.*)$ - [F,L]

# Exclude specific paths for legitimate queries

RewriteCond %{REQUEST_URI} ^/api/v1/ [NC]

RewriteRule ^ - [L]

</IfModule>

توضیح قوانین:

-

مسدود کردن کلمات کلیدی خطرناک SQL:

- قانون

RewriteCond %{QUERY_STRING}بررسی میکند که آیا پارامترهای موجود در URL شامل کلمات کلیدی پرخطر SQL مانندunion,select,insert,update,delete,dropیا;هستند. - این کلمات کلیدی معمولاً در تزریقات SQL استفاده میشوند.

[NC]اطمینان میدهد که حساسیت به حروف بزرگ و کوچک غیرفعال باشد.

- قانون

-

بازگشت کد پاسخ 403:

RewriteRule ^(.*)$ - [F,L]هر درخواستی که با شرایط تعریف شده درRewriteCondمطابقت داشته باشد را مسدود کرده و کد 403 بازمیگرداند.

-

استثناءگذاری مسیرهای مشروع:

- قانون دوم درخواستهایی که به مسیر مشخص

/api/v1/تعلق دارند را مستثنی میکند. - این امر از مسدود شدن درخواستهای قانونی که شامل کلمات کلیدی پرخطر هستند اما برای عملکرد صحیح API لازم هستند، جلوگیری میکند.

- قانون دوم درخواستهایی که به مسیر مشخص

هدف:

این تنظیمات، حملات SQL Injection را خنثی میکند در حالی که عملکرد مسیرهای ضروری سایت مختل نمیشود.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)