اطلاعات کاربرانی که با DeepSeek چت کردند هک شد

بر اساس گزارش شرکت امنیت سایبری Wiz، یک پایگاه داده متعلق به DeepSeek بهصورت عمومی و بدون هیچگونه احراز هویت در دسترس بوده است. این پایگاه داده شامل بیش از...

DeepSeek، یک استارتاپ هوش مصنوعی چینی، اخیراً به دلیل مدلهای پیشرفته هوش مصنوعی خود، بهویژه مدل استدلالی DeepSeek-R1، توجه زیادی را در رسانهها به خود جلب کرده است. این مدل از نظر عملکرد با سیستمهای پیشرفتهای مانند مدل o1 شرکت OpenAI رقابت میکند و به دلیل کارایی بالا و مقرونبهصرفه بودن، از دیگر مدلهای موجود متمایز شده است.این مقاله از ربان متخصصان تیم Wiz گفته شده است .

در حالی که DeepSeek در دنیای هوش مصنوعی سروصدا به پا کرده بود، تیم تحقیقات Wiz تصمیم گرفت وضعیت امنیتی خارجی این شرکت را بررسی کند و هرگونه آسیبپذیری بالقوه را شناسایی نماید.

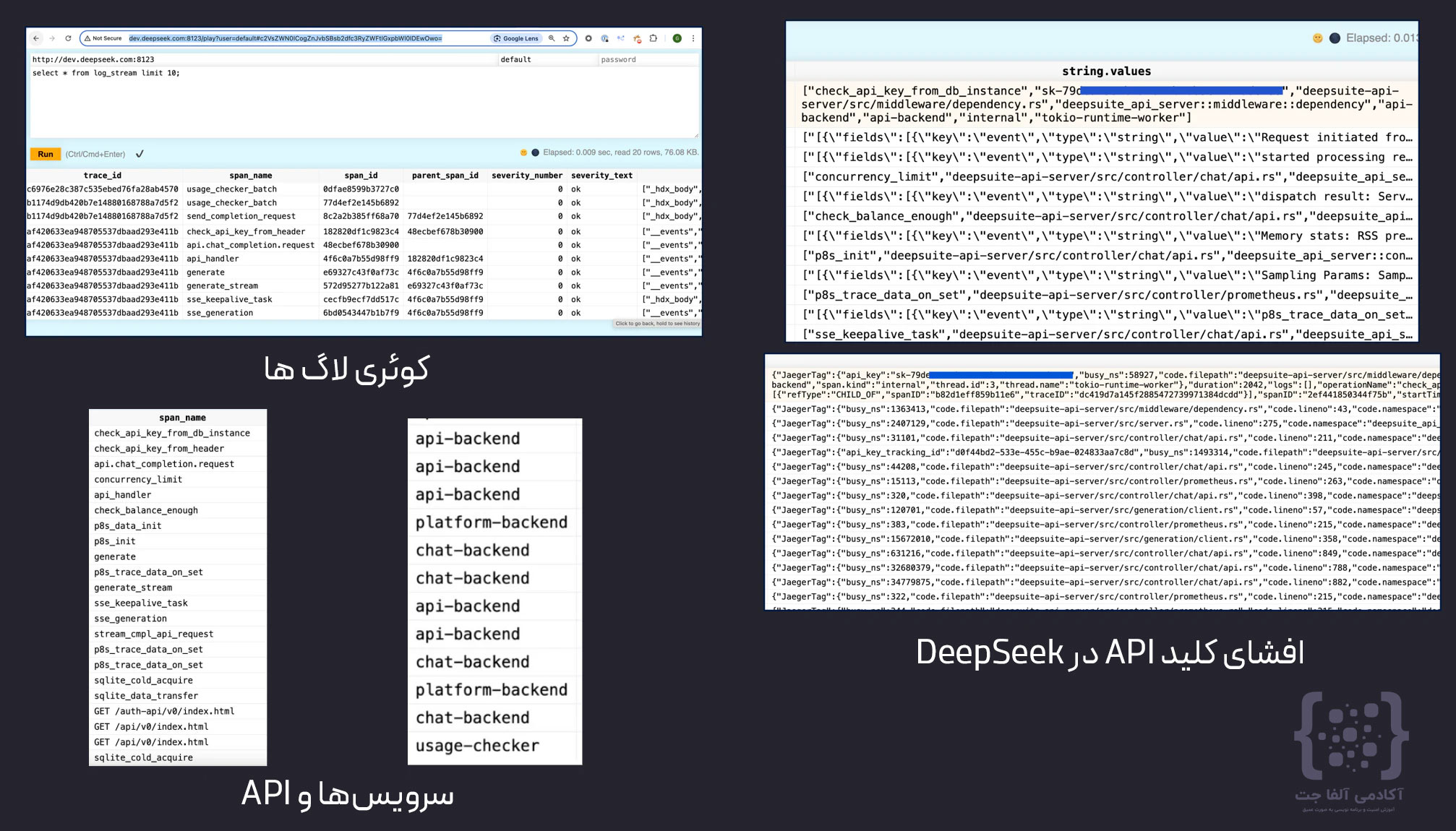

تنها در عرض چند دقیقه، تیم Wiz موفق به کشف یک پایگاه داده ClickHouse عمومی و در دسترس همگان شد که بدون هیچگونه احراز هویت یا محدودیت امنیتی، اطلاعات حساسی را افشا میکرد. این پایگاه داده در oauth2callback.deepseek.com:9000 و dev.deepseek.com:9000 میزبانی میشد.

این پایگاه داده شامل حجم قابلتوجهی از تاریخچه چتهای کاربران، دادههای بکاند و اطلاعات حساس، از جمله جریانهای لاگ، کلیدهای API، و جزئیات عملیاتی بود.

مهمتر از همه، این افشاگری امنیتی به هر فردی امکان کنترل کامل پایگاه داده و ارتقای سطح دسترسی در محیط DeepSeek را میداد، بدون اینکه هیچگونه احراز هویت یا مکانیسم دفاعی برای محافظت از اطلاعات در برابر تهدیدات خارجی وجود داشته باشد.

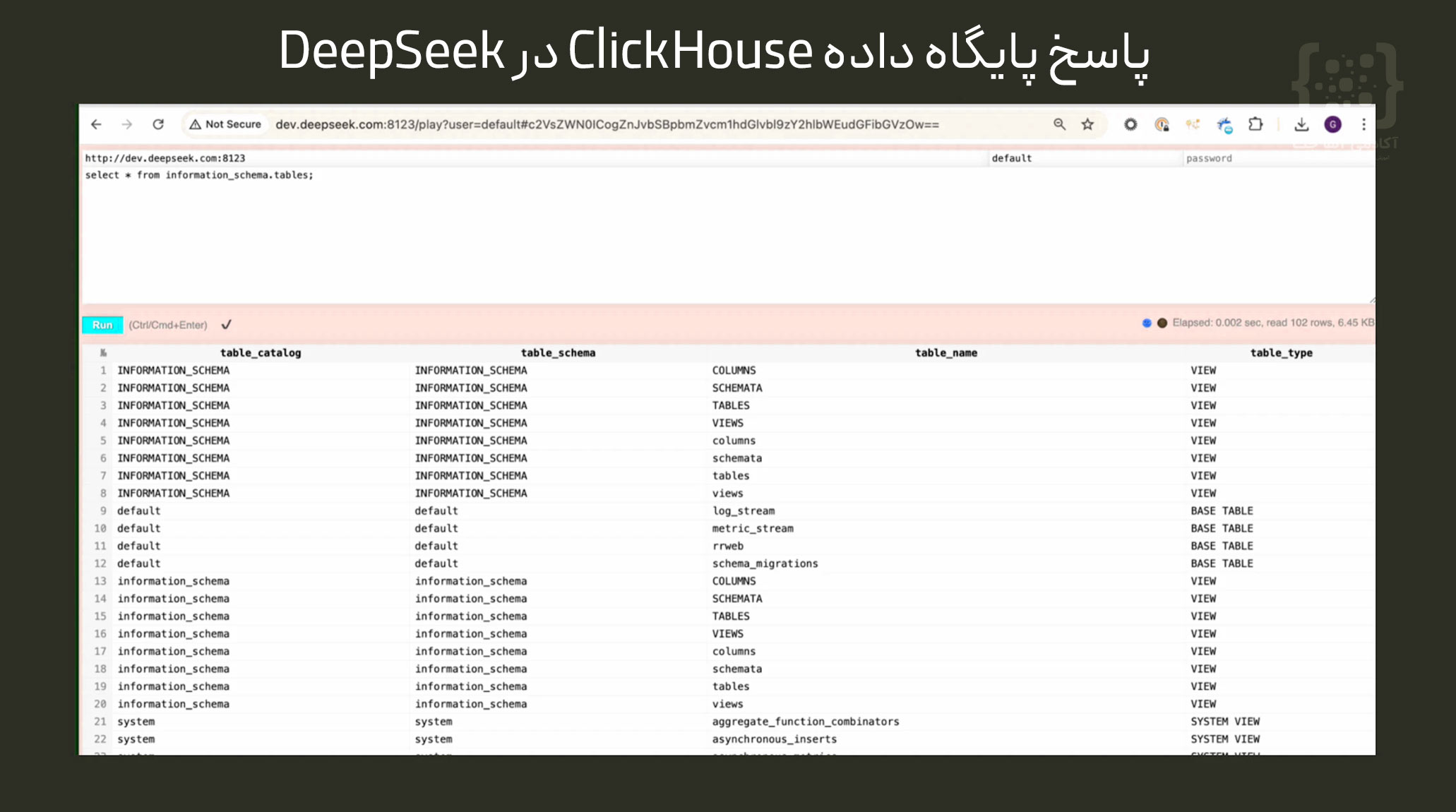

پاسخ پایگاه داده ClickHouse در DeepSeek

ClickHouse یک سیستم مدیریت پایگاه داده (DBMS) ستونی و متنباز (Open-Source) است که برای تحلیل دادههای بزرگ (Big Data Analytics) با سرعت بالا طراحی شده است.

مرور افشای اطلاعات

تیم Wiz می گوید بررسی امنیتی ما با ارزیابی دامنههای عمومی DeepSeek آغاز شد. با نقشهبرداری از سطح حمله خارجی و استفاده از تکنیکهای شناسایی ساده (از جمله کشف غیرفعال و فعال زیردامنهها)، حدود ۳۰ زیردامنه که به اینترنت متصل بودند را شناسایی کردیم. اکثر این زیردامنهها بهظاهر بیخطر بودند و شامل عناصر استانداردی مانند رابط چتبات، صفحه وضعیت، و مستندات API بودند—هیچکدام در نگاه اول نشانهای از افشای اطلاعات پرخطر نداشتند.

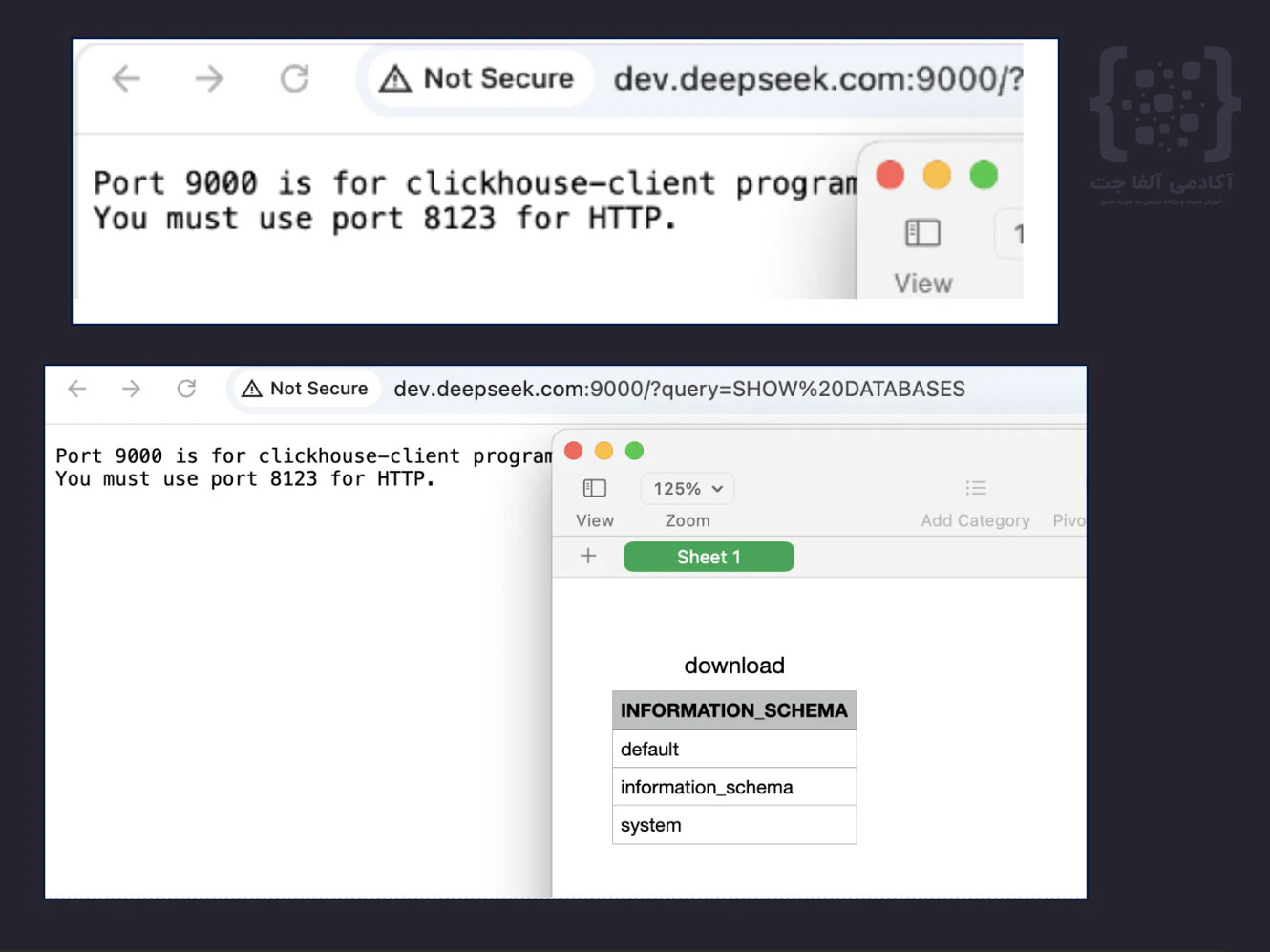

تیم Wiz می گوید با این حال، هنگامی که بررسی خود را فراتر از پورتهای استاندارد HTTP (80/443) گسترش دادیم، دو پورت غیرمعمول و باز (8123 و 9000) را شناسایی کردیم که به هاستهای زیر متصل بودند:

- http://oauth2callback.deepseek.com:8123

- http://dev.deepseek.com:8123

- http://oauth2callback.deepseek.com:9000

- http://dev.deepseek.com:9000

پس از بررسی بیشتر، مشخص شد که این پورتها به یک پایگاه داده عمومی ClickHouse متصل هستند که بدون هیچگونه احراز هویتی قابلدسترسی بود—که این مسئله فوراً یک هشدار امنیتی جدی ایجاد کرد.

ClickHouse یک سیستم مدیریت پایگاه داده (DBMS) متنباز و ستونی است که برای اجرای سریع کوئریهای تحلیلی روی مجموعه دادههای حجیم طراحی شده است. این فناوری توسط Yandex توسعه یافته و به طور گسترده برای پردازش دادههای بلادرنگ، ذخیرهسازی لاگها و تحلیل دادههای بزرگ مورد استفاده قرار میگیرد. همین ویژگیها نشان میدهد که افشای چنین پایگاه دادهای میتواند یک کشف امنیتی بسیار حساس و ارزشمند محسوب شود.

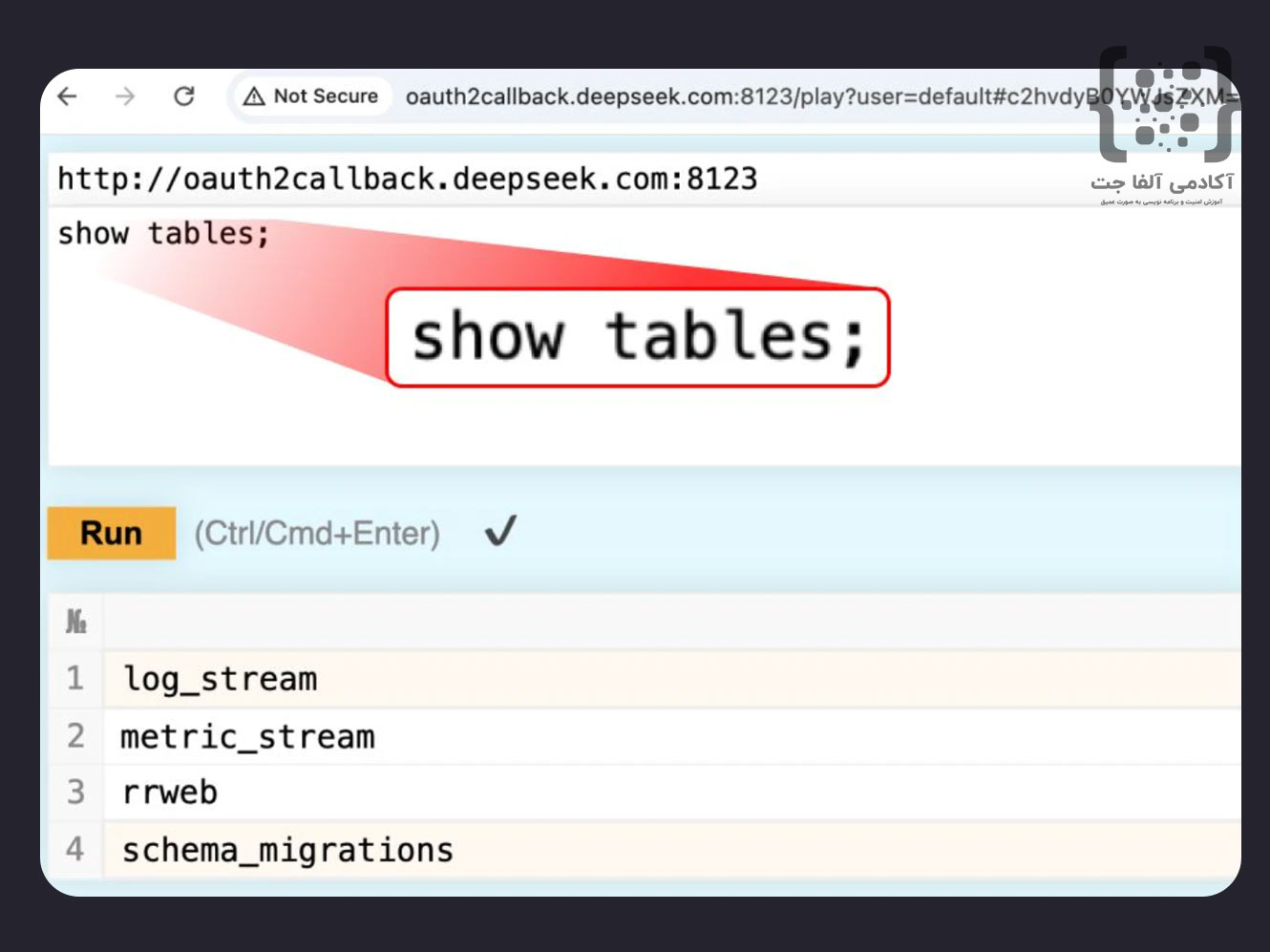

با استفاده از رابط HTTP پایگاه داده ClickHouse، به مسیر /play دسترسی پیدا شد که امکان اجرای مستقیم کوئریهای SQL دلخواه از طریق مرورگر را فراهم میکرد. اجرای یک کوئری ساده SHOW TABLES; منجر به دریافت فهرست کاملی از مجموعه دادههای قابل دسترسی شد.

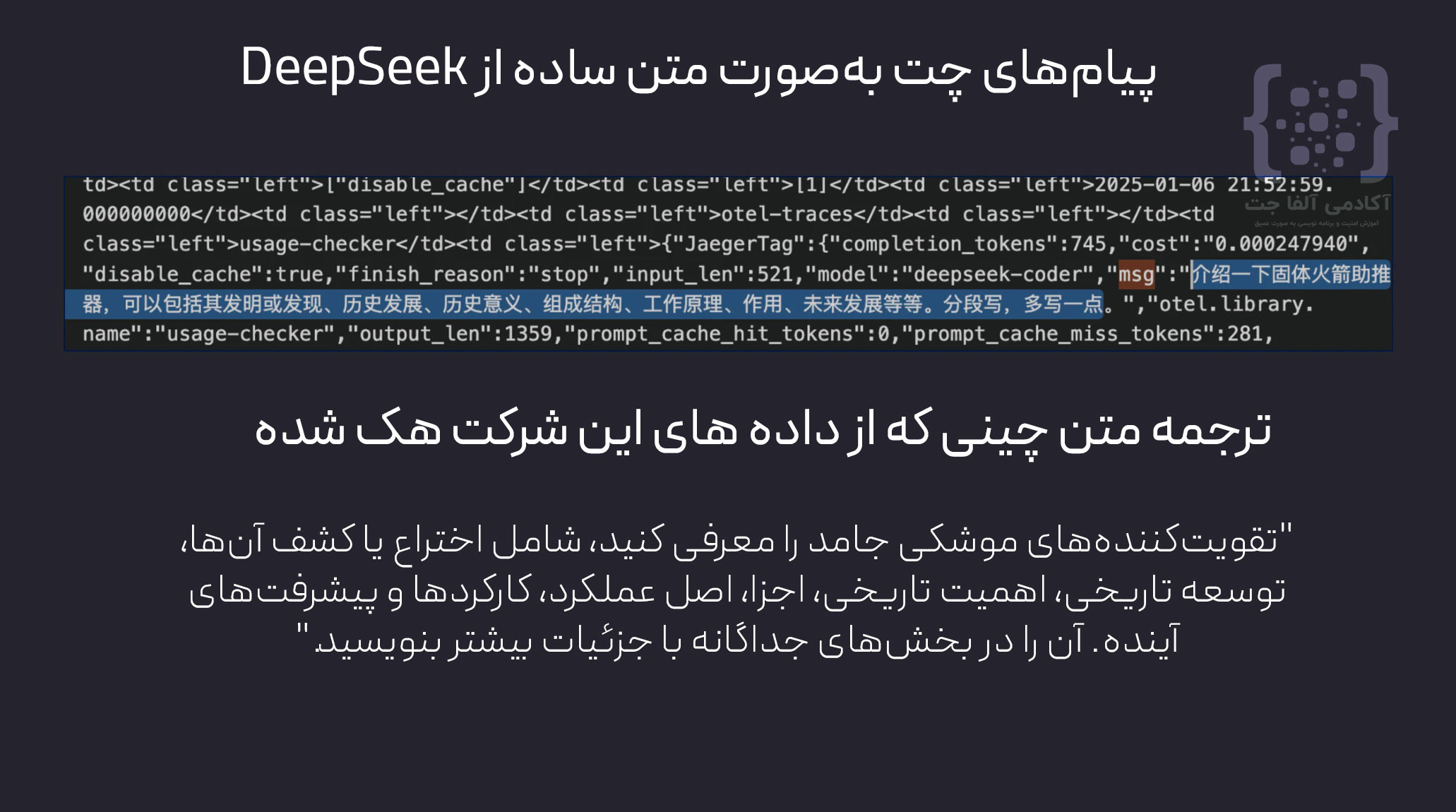

در میان این جداول، یک جدول به طور خاص برجسته بود: log_stream که شامل لاگهای گستردهای با دادههای بسیار حساس بود.

جدول log_stream شامل بیش از ۱ میلیون ورودی لاگ بود که برخی از ستونهای حساس و افشاگرانه آن عبارت بودند از:

timestamp– شامل لاگهایی با تاریخ از ۶ ژانویه ۲۰۲۵span_name– اشاره به نقاط انتهایی (Endpoints) مختلف API داخلی DeepSeekstring.values– شامل لاگهای متنی ساده (Plaintext logs) که اطلاعات حساسی مانند تاریخچه چت کاربران، کلیدهای API، جزئیات بکاند، و متادیتای عملیاتی را در بر داشت_service– مشخصکننده سرویس DeepSeek که این لاگها را تولید کرده است_source– فاشکننده منشأ درخواستهای لاگ که شامل تاریخچه چت، کلیدهای API، ساختار دایرکتوری، و متادیتای مربوط به چتبات بود

این سطح از دسترسی غیرمجاز یک ریسک امنیتی بحرانی برای DeepSeek و کاربران نهایی آن ایجاد میکرد. یک مهاجم نه تنها میتوانست لاگهای حساس و پیامهای چت متنی ساده (Plaintext) را بازیابی کند، بلکه امکان استخراج گذرواژههای متنی ساده (Plaintext Passwords) و فایلهای محلی سرور را نیز داشت. علاوه بر این، مهاجم میتوانست اطلاعات اختصاصی (Proprietary Information) را مستقیماً از سرور استخراج کند، بهویژه در صورتی که تنظیمات ClickHouse به او اجازه اجرای کوئریهایی مانند زیر را میداد:

SELECT * FROM file('filename')

این ضعف امنیتی نشان میدهد که پیکربندی نادرست ClickHouse در DeepSeek، دادههای حیاتی این شرکت را در معرض خطر جدی افشای اطلاعات قرار داده است.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)