افشای اطلاعات حساس وزارت صنعت و منابع معدنی عربستان سعودی

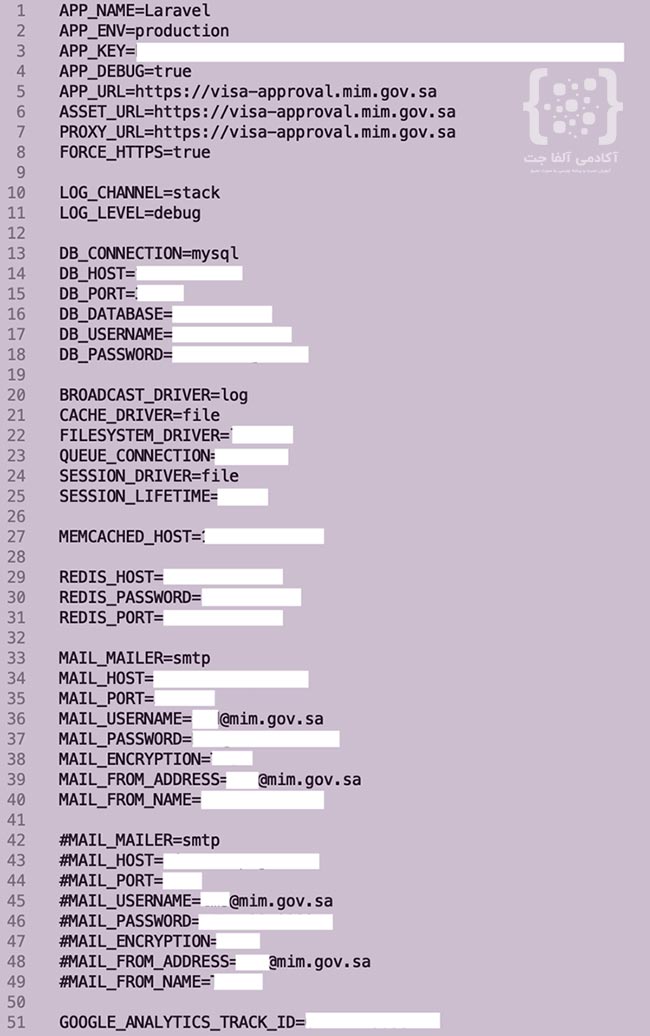

بخش تایید ویزای این ارگان دولتی دچار ضعف امنیتی بوده و باعث شده فایل حساسی به نام .env از این سایت افشا شود . این سامانه با فریم ورک لاروال نوشته شده است....

افشای اطلاعات حساس وزارت صنعت و منابع معدنی عربستان سعودی

بخش تایید ویزای این ارگان دولتی دچار ضعف امنیتی بوده و باعث شده فایل حساسی به نام .env از این سایت افشا شود . این سامانه با فریم ورک لاروال نوشته شده است، و همانطور که می دانید فایل .env دارای اطلاعات حیاتی و حساسی می باشد .

فایل .env در لاراول یک فایل تنظیمات محیطی (Environment Configuration File) است که برای ذخیره تنظیمات مربوط به محیطهای مختلف نرمافزاری مانند توسعه (development)، آزمایش (testing) و تولید (production) استفاده میشود. این فایل به شما اجازه میدهد که تنظیمات مختلفی را برای محیطهای گوناگون تعیین کنید، بدون آنکه نیاز به تغییر در کد اصلی برنامه داشته باشید. در این فایل کل اطلاعات مربوط به API ، اطلاعات پایگاه داده ، اطلاعات ارسال ایمیل از ایمیل سرور سایت و غیره ذخیره شده است .

وزارت صنعت و منابع معدنی عربستان سعودی (MIM) با افشای ناخواسته فایل محیطی خود، اطلاعات حساسی را در معرض دسترسی هرکسی که تمایل داشته باشد قرار داد. تیم امنیتی ابدال معتقد است که این دادههای حساس برای ۱۵ ماه قابل دسترسی بودهاند.یک فایل محیطی (env.) به عنوان مجموعهای از دستورالعملها برای برنامههای کامپیوتری عمل میکند، که آن را به یک جزء حیاتی برای هر سیستم تبدیل میکند. قرار دادن این فایلها در دسترس همه، دادههای حیاتی را در معرض خطر قرار میدهد و به هکرها انواع گزینههای حمله را میدهد.

MIM یک نهاد دولتی مسئول عملیات صنعت و منابع معدنی است. این نهاد در سال ۲۰۱۹ برای تنوعبخشی به اقتصاد عربستان سعودی که از نفت و گاز فاصله گرفته، تأسیس شد.

اولین بار فایل محیطی در مارس ۲۰۲۲ توسط موتورهای جستجوی IoT ایندکس شد، به این معنی که دادهها حداقل برای ۱۵ ماه در معرض بودند. این فایل اکنون بسته شده و دیگر در دسترس عموم نیست.

«هکرها ممکن است از اطلاعات در دسترس برای دستیابی اولیه به سیستمهای دولتی استفاده کنند و حملات باجافزاری را ایجاد کنند. آنها ممکن است تلاش کنند دادههای دولتی حیاتی را رمزگذاری کرده، باج برای آزادسازی آنها درخواست کنند یا افشای اطلاعات حساس را به صورت عمومی انجام دهند »

چه دادههایی از MIM فاش شد؟

فایل محیطی فاش شده چندین نوع از دسترسی های پایگاه داده، دسترسی های ایمیل و کلیدهای رمزگذاری دادهها را لو داد. به عنوان مثال، اطلاعات کامل مانند رمز عبور ، نام کاربری و موارد دیگر SMTP فاش شده را کشف شد.

«با دسترسی به اطلاعات SMTP دولتی، هکرها میتوانند خود را به جای مقامات یا کارمندان دولتی جا زده و حملات مهندسی اجتماعی انجام دهند. آنها ممکن است تلاش کنند قربانیان را فریب دهند تا اطلاعات حساس بیشتری را بدست بیاورند و کلاهبرداری انجام دهند، یا به سیستمها یا منابع دیگر دسترسی پیدا کنند»

فایل محیطی اکنون در دسترس نیست اما حاوی کلید APP_Key لاراول بود. کلید APP_Key یک تنظیم پیکربندی استفاده شده برای رمزگذاری است، به عنوان مثال برای امن کردن دادههای جلسه و کوکیها. یک کلید APP_Key فاش شده به هکرها اجازه میدهد تا اطلاعات حساس را رمزگشایی کرده، محرمانگی دادهها را به خطر بیندازند.

همچنین اعتبارنامهها برای پایگاههای داده MySQL و Redis هم در این فایل موجود بود . سازمانها از پایگاههای داده MySQL برای ذخیرهسازی، مدیریت و بازیابی دادهها استفاده میکنند. در همین حال، Redis برای تحلیلهای زمان واقعی و اهداف پیامرسانی در برنامهها استفاده میشود.

داشتن دسترسی به پایگاه داده متعلق به دولت میتواند اطلاعات حساس دولتی، اسناد طبقهبندی شده، اطلاعات شناسایی شخصی (PII) یا سایر سوابق محرمانه را فاش کند.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)