اکسپلویت آسیب پذیری CVE 2024 28000 در وردپرس

یکی از آسیبپذیریهای مهم اخیر که توجه بسیاری از متخصصان امنیتی را به خود جلب کرده، مربوط به پلاگین LiteSpeed Cache برای وردپرس است. این آسیبپذیری که با.....

لیست مطالب

در دنیای امنیت سایبری، شناسایی و رفع آسیبپذیریها در نرمافزارهای پرکاربرد یکی از کلیدیترین مراحل در تأمین امنیت سامانهها است. یکی از آسیبپذیریهای مهم اخیر که توجه بسیاری از متخصصان امنیتی را به خود جلب کرده، مربوط به پلاگین LiteSpeed Cache برای وردپرس است. این آسیبپذیری که با شناسه CVE-2024-28000 شناسایی شده، به مهاجمان اجازه میدهد تا با سوءاستفاده از یک هش امنیتی ضعیف، به سطح دسترسی مدیر (Administrator) در یک سایت وردپرس دست پیدا کنند. در این مقاله، به بررسی این آسیبپذیری و چگونگی بهرهبرداری از آن با استفاده از PoC منتشر شده خواهیم پرداخت.

جزئیات آسیبپذیری

پلاگین LiteSpeed Cache که برای بهینهسازی و افزایش کارایی سایتهای وردپرسی به کار میرود، دارای یک ضعف امنیتی در ویژگی شبیهسازی کاربر است. این ویژگی با استفاده از یک هش امنیتی محافظت میشود، اما این هش به دلیل ضعف در طراحی، قابل پیشبینی و آسیبپذیر در برابر حملات brute-force است. این بدان معناست که یک مهاجم میتواند با تولید و آزمایش مقادیر مختلف برای هش، در نهایت یک هش معتبر بیابد و با استفاده از آن به حساب کاربری مدیر دسترسی پیدا کند.

PoC و چگونگی بهرهبرداری

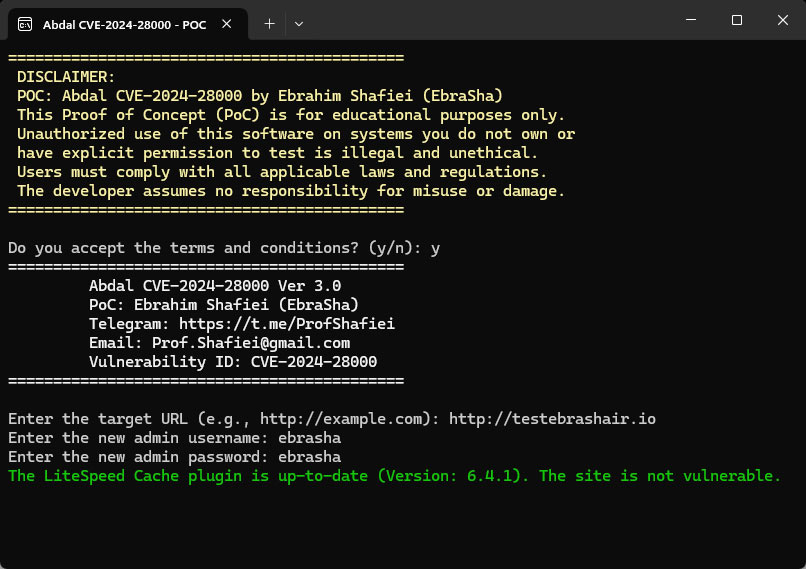

برای نمایش عملی این آسیبپذیری، یک Proof of Concept (PoC) توسط ابراهیم شفیعی مدیر تیم امنیتی ابدال توسعه و منتشر شده است. این PoC به کاربران نشان میدهد که چگونه میتوان از این آسیبپذیری استفاده کرد. این PoC از طریق مخزن GitHub قابل دسترسی است و کاربران میتوانند با دانلود آن، به جزئیات بیشتری درباره نحوه بهرهبرداری از این آسیبپذیری دست یابند. این اکسپلویت قابلیت اجرا در کالی لینوکس و لینوکس های 64 بینی و سیستم عامل ویندوز و بلک وین را دارا است.

- لینک مخزن GitHub: CVE-2024-28000 GitHub Repository

- لینک دانلود نسخههای اجرایی: Download Executable PoC Versions from GitHub

قابلیت ها Abdal CVE-2024-28000

- ساخت گوگل دورک بر اساس پسوند دامنه و باز کردن خودکار آن در مرورگر.

- پیادهسازی بررسی نسخه برای افزونه LiteSpeed Cache.

- افزودن قابلیت بررسی وجود افزونه LiteSpeed Cache.

محیط توسعه و پیشنیازها

این PoC با استفاده از محیط توسعه .NET 8 و کتابخانه Newtonsoft.Json ایجاد شده است. خوشبختانه، برای اجرای این PoC هیچ پیشنیاز خاصی لازم نیست و کاربران میتوانند بهسادگی آن را دانلود و اجرا کنند.

راهاندازی و استفاده جهت PoC CVE-2024-28000

برای استفاده از این PoC، کافی است فایل اجرایی را از صفحه انتشار در GitHub دانلود کنید. سپس با اجرای آن و وارد کردن URL هدف، نام کاربری و رمز عبور ادمینی که می خواهید در سایت هدف ساخته شود را وارد کنید ،حال میتوانید فرآیند اکسپلویت را آغاز کنید. این PoC بهطور خودکار تلاش خواهد کرد تا با brute-forcing هش امنیتی، به سطح دسترسی ادمین دست یابد.

خروجی مورد انتظار

در صورتی که این PoC با موفقیت اجرا شود، به کاربر غیرمجاز اجازه میدهد تا با brute-forcing هش امنیتی ضعیف، به سطح دسترسی مدیر (Administrator) در سایت وردپرس هدف دست یابد. این امر میتواند به مهاجم امکان مدیریت کامل سایت را بدهد، که خطرات امنیتی قابل توجهی به دنبال دارد.

کاهش خطر

به کاربران پلاگین LiteSpeed Cache توصیه میشود که هرچه سریعتر پلاگین خود را به نسخه 6.4 یا بالاتر بهروزرسانی کنند. این نسخهها شامل پچهای امنیتی لازم برای جلوگیری از این نوع حملات هستند و با بهروزرسانی، از بهرهبرداری از این آسیبپذیری جلوگیری خواهد شد.

با تشکر از John Blackbourn

این آسیبپذیری توسط John Blackbourn کشف و گزارش شده است. پروفایل او در Patchstack حاوی اطلاعات بیشتر دربارهی فعالیتهای امنیتی او است.

رفع مسئولیت

این Proof of Concept (PoC) تنها برای اهداف آموزشی و تحقیقاتی توسط ابراهیم شفیعی (Ebrahim Shafiei) ارائه شده است. استفاده غیرمجاز از این کد در سیستمهایی که مالک آن نیستید یا اجازه صریح برای آزمایش آنها ندارید، برخلاف قوانین و غیراخلاقی است. شما تنها مسئول استفاده از این PoC هستید و هر گونه سوءاستفاده یا آسیب ناشی از اجرای این کد بر عهده خود شماست. ابراهیم شفیعی هیچ مسئولیتی در قبال هرگونه خسارت، ضرر و زیان، یا تبعات قانونی ناشی از استفاده از این PoC نخواهد داشت. پیش از اجرای هرگونه آزمایش امنیتی، اطمینان حاصل کنید که تمامی مجوزهای لازم را دریافت کردهاید و قوانین محلی، ملی و بینالمللی را رعایت میکنید.

اطلاعات بیشتر

برای اطلاعات بیشتر و دانلود نسخههای اجرایی این PoC، به مخزن رسمی GitHub مراجعه کنید.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)