جلوگیری از حملات BruteForce بر روی Asterisk

برای استفاده از Fail2Ban برای محافظت از سیستم Asterisk در برابر حملات Brute-force ، ابتدا باید Fail2Ban را نصب و پیکربندی کنید. در این مقاله ،مراحل اولیه برای..

جلوگیری از حملات Brute-force بر روی Asterisk

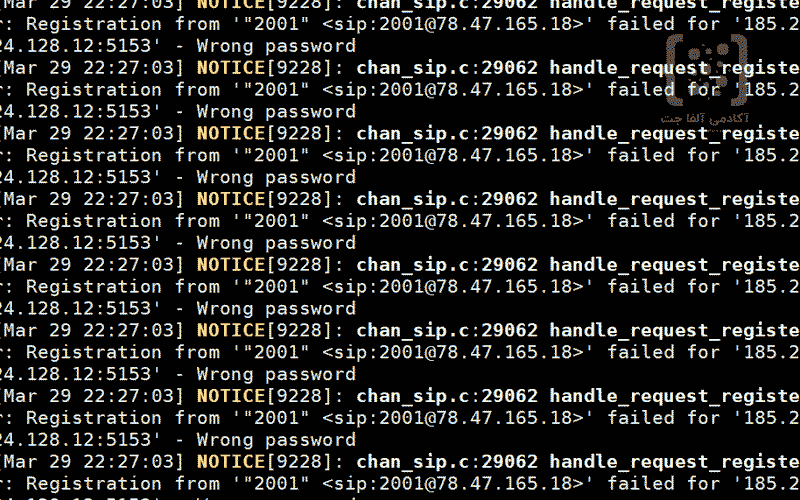

برای استفاده از Fail2Ban برای محافظت از سیستم Asterisk در برابر تلاشهای مکرر ورود ناموفق، ابتدا باید Fail2Ban را نصب و پیکربندی کنید.در تصویر زیر حملات انجام شده بر روی یک سرور دبیان را مشاهده می کنید .

برای دیدن حملات فوق در سرور خود از دستور زیر استفاده کنید

asterisk -rدر زیر، مراحل اولیه برای راهاندازی Fail2Ban برای Asterisk آورده شده است. دقت داشته باشید که این فرآیند ممکن است با توجه به توزیع لینوکس شما کمی متفاوت باشد.

نصب Fail2Ban

-

بر روی سیستمهای مبتنی بر Debian/Ubuntu:

sudo apt-get update

sudo apt-get install fail2ban

- بر روی سیستمهای مبتنی بر CentOS/RHEL:

sudo yum install epel-release

sudo yum install fail2ban

پیکربندی Fail2Ban برای Asterisk

پس از نصب، شما باید یک فایل پیکربندی برای Fail2Ban ایجاد کنید تا تلاشهای ورود ناموفق به سیستم Asterisk را تشخیص دهد.

-

ایجاد یک فایل پیکربندی جدید برای Asterisk در فولدر

filter.d:

sudo nano /etc/fail2ban/filter.d/asterisk.conf

- افزودن محتوای زیر به فایل:

[Definition]

failregex = NOTICE.* .*: Registration from '.*' failed for '<HOST>:.*' - Wrong password

NOTICE.* .*: Registration from '.*' failed for '<HOST>:.*' - No matching peer found

NOTICE.* .*: Registration from '.*' failed for '<HOST>:.*' - Username/auth name mismatch

NOTICE.* .*: Registration from '.*' failed for '<HOST>:.*' - Peer is not supposed to register

NOTICE.* <HOST> failed to authenticate as '.*'$

NOTICE.* .*: No registration for peer '.*' \(from <HOST>\)

NOTICE.* .*: Host <HOST> failed MD5 authentication for '.*' (.*)

NOTICE.* .*: Failed to authenticate user .*@<HOST>.*

ignoreregex =

- سپس، یک jail جدید برای Asterisk ایجاد کنید. این کار با ایجاد یا ویرایش فایل

jail.localانجام میشود:

sudo nano /etc/fail2ban/jail.local

- و افزودن تنظیمات زیر به فایل:

[asterisk]

enabled = true

filter = asterisk

action = iptables[name=Asterisk, port=5060, protocol=udp]

sendmail-whois[name=Asterisk, [email protected], [email protected]]

logpath = /var/log/asterisk/messages

maxretry = 5

bantime = 6000

-

توجه: مقادیر

logpath,dest, وsenderرا بر اساس پیکربندی سیستم خود تنظیم کنید. -

پس از افزودن تنظیمات،

Fail2Banرا راهاندازی مجدد کنید:-

برای سیستمهای مبتنی بر Systemd:

-

sudo systemctl restart fail2ban

sudo systemctl enable fail2ban

با انجام این مراحل، Fail2Ban باید تنظیم شده باشد تا به صورت خودکار IPهایی که تلاشهای مکرر ناموفق برای ورود به سیستم Asterisk دارند را شناسایی و مسدود کند.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)