کشف آسیب پذیری نشت آی پی در AnyDesk توسط ابراهیم شفیعی

در تاریخ ۲۷ اکتبر ۲۰۲۴، ابراهیم شفیعی، پژوهشگر امنیت سایبری ایرانی، آسیبپذیری مهمی را در نرمافزار AnyDesk کشف کرد این آسیبپذیری با شناسه CVE-2024-52940 ثبت..

لیست مطالب

ابراهیم شفیعی، پژوهشگر امنیت سایبری، موفق به کشف یک آسیبپذیری نشت آیپی در AnyDesk شده است که به مهاجمان امکان میدهد بدون نیاز به دسترسی بیشتر، تنها با داشتن آیدی AnyDesk هدف، آدرس آیپی سیستم هدف را به دست آورند. این آسیبپذیری AnyDesk IP Leak در تاریخ ۲۷ اکتبر ۲۰۲۴ (۶ آبان ۱۴۰۳) شناسایی شده و روی سیستمهای ویندوز، مک ، اندروید و لینوکس با استفاده از آخرین آپدیت AnyDesk یعنی نسخه 8.1.0 مورد آزمایش قرار گرفته است. این آسیبپذیری به تیم امنیتی شرکت AnyDesk اطلاع داده شده تا اقدامات لازم برای رفع آن انجام گیرد. هنوز تیم AnyDesk برای این موضوع اقدامی انجام نداده است.

آپدیت تاریخ 28 آبان 1403 :

این حفره امنیتی با شماره رسمی CVE-2024-52940 در پلتفرم های معتبر زیر ثبت گردید :

این آسیبپذیری توسط NIST، Tenable و MITRE تأیید و ثبت شده است.

اطلاعات رسمی از طریق لینکهای زیر در دسترس است:

- صفحه CVE-2024-52940 در NVD (NIST)

توضیحات: این صفحه توسط مؤسسه ملی استاندارد و فناوری ایالات متحده (NIST) منتشر شده و شامل جزئیات فنی و تأثیر این آسیبپذیری است. - صفحه CVE در Tenable

توضیحات: این صفحه از سوی شرکت امنیتی Tenable منتشر شده و به کاربران کمک میکند تا خطرات مرتبط با این آسیبپذیری را درک کنند. - صفحه CVE در MITRE

توضیحات: این لینک مربوط به پایگاه داده CVE سازمان MITRE است که اطلاعات رسمی و ثبتشده درباره این حفره را ارائه میدهد.

بررسی اجمالی آسیبپذیری نشت آیپی در AnyDesk

این آسیبپذیری AnyDesk IP Leak از طریق گزینه "Allow Direct Connections" فعال میشود. هنگامی که این گزینه در سیستم مهاجم فعال و پورت روی ۷۰۷۰ تنظیم شود، مهاجم تنها با داشتن آیدی AnyDesk هدف میتواند آدرس آیپی عمومی و در صورت وجود در شبکه محلی، آدرس آیپی خصوصی سیستم هدف را شناسایی کند. در این حالت، هیچ نیازی به تغییر یا تایید در سیستم هدف نیست، که این امر میتواند خطرات جدی برای حفظ حریم خصوصی کاربران ایجاد کند.

نحوه عملکرد آسیبپذیری نشت آیپی AnyDesk

این آسیبپذیری به مهاجم اجازه میدهد تا بدون هیچگونه مجوز یا تغییر تنظیمات در سیستم هدف، آدرس آیپی آن را به دست آورد. مراحل انجام حمله به شرح زیر است:

- فعالسازی اتصال مستقیم: مهاجم در سیستم خود به Settings > Connection رفته و گزینه "Allow Direct Connections" را فعال میکند و پورت را روی ۷۰۷۰ تنظیم میکند.

- وارد کردن آیدی AnyDesk هدف: مهاجم تنها باید آیدی AnyDesk هدف را در AnyDesk خود وارد کند و دکمه Connect در AnyDesk را بزند.

- دریافت آدرس آیپی: ابزار PoC که توسط ابراهیم شفیعی طراحی شده با شنود ترافیک شبکه شما ، آدرس آیپی عمومی سیستم هدف را شناسایی و نمایش میدهد و در صورت اتصال هر دو سیستم به شبکه محلی، آدرس آیپی خصوصی را نیز نمایش میدهد.

این فرآیند، با تکیه بر فعالسازی تنظیمات در سیستم مهاجم، به مهاجم اجازه میدهد که بدون اطلاع یا تایید کاربر هدف، آدرس آیپی او را به دست آورد.

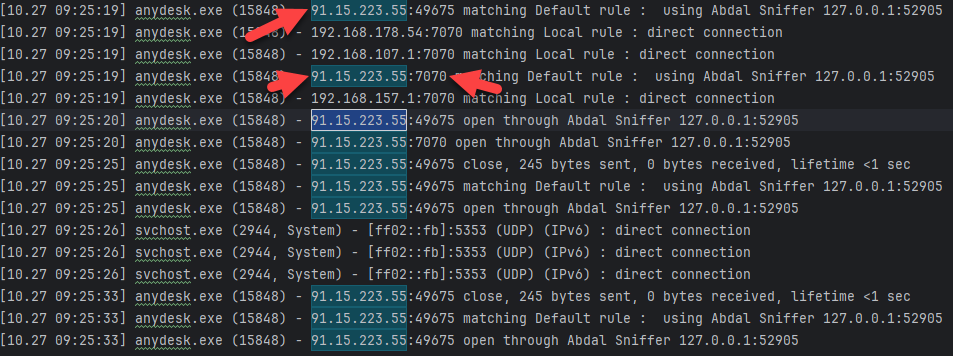

زمانی که گزینه Allow Direct Connections در سیستم مهاجم فعال باشد، AnyDesk بهصورت ناخواسته آدرس آیپی عمومی دستگاه هدف را در ترافیک شبکه افشا میکند. این آدرس آیپی از طریق شنود ترافیک شبکه روی سیستم مهاجم بهراحتی قابل شناسایی است. در صورتی که هر دو سیستم در یک شبکه محلی باشند، آدرس آیپی خصوصی هدف نیز قابل شناسایی خواهد بود. در تصویر زیر، نتیجه شنود ترافیک شبکه توسط ابزار Abdal Sniffer مشاهده میشود که نحوه افشای این اطلاعات را نشان میدهد.

ابزار PoC برای AnyDesk IP Leak و نحوه استفاده

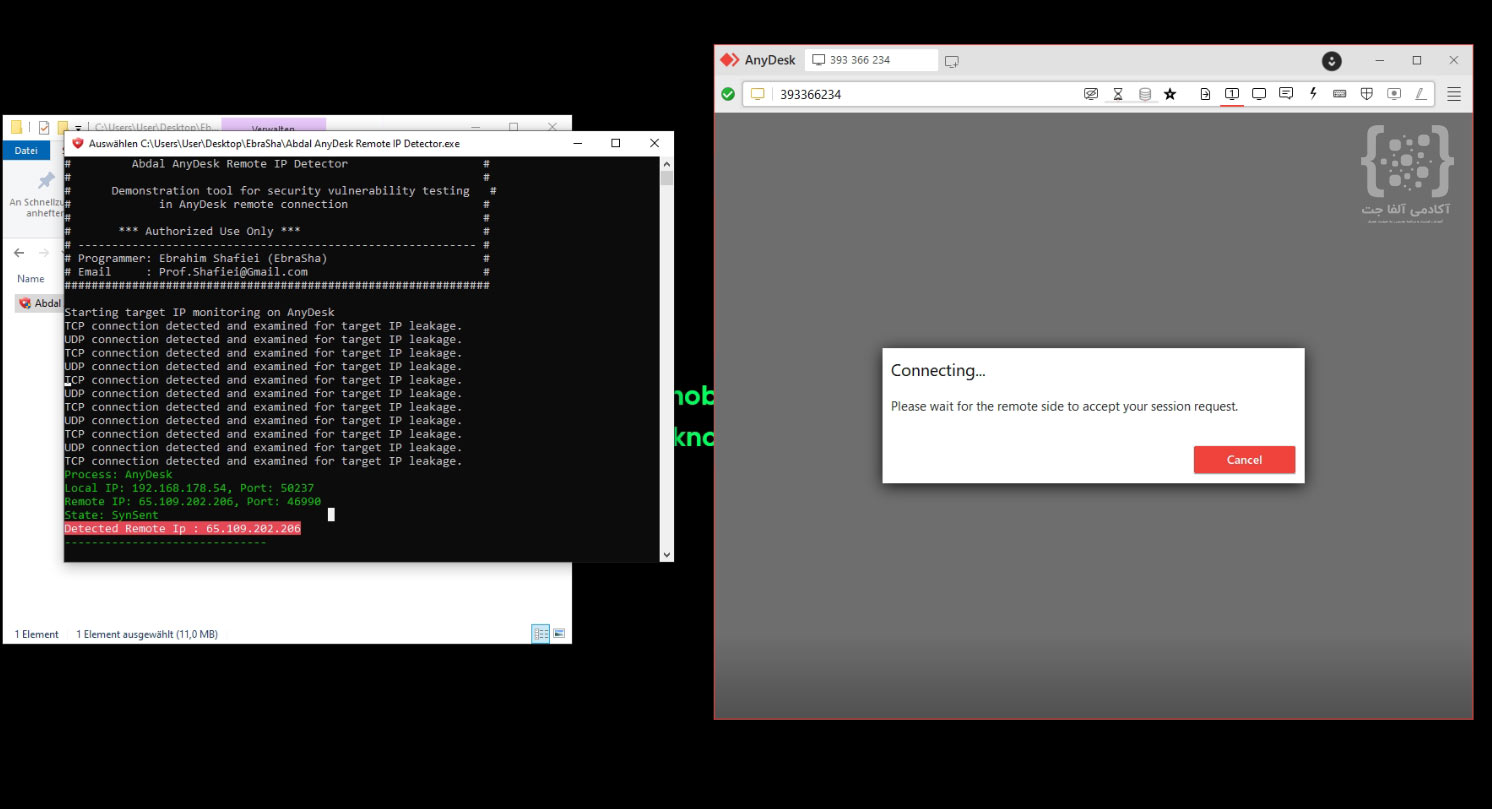

ابراهیم شفیعی برای نشان دادن و اثبات این آسیبپذیری AnyDesk IP Leak، ابزار PoC را به نام Abdal AnyDesk Remote IP Detector در گیتهاب منتشر کرده است.

کاربران میتوانند با دانلود این ابزار از گیتهاب، مراحل بهرهبرداری از این آسیبپذیری را بهصورت دقیق مشاهده کنند. در تصویر زیر نحوه عملکرد این ابزار نمایش داده شده است.

نحوه استفاده از ابزار Abdal AnyDesk Remote IP Detector

-

دانلود ابزار: ابتدا ابزار را از صفحه گیتهاب دانلود کنید. این ابزار بهصورت کد باز در گیتهاب موجود است. میتوانید فایل اجرایی را از بخش Releases بهطور مستقیم دریافت کنید و نیازی به نصب پیشنیاز خاصی نیست.

-

تنظیمات در AnyDesk:

- به Settings > Connection در AnyDesk خود بروید.

- گزینه "Allow Direct Connections" را فعال کنید.

- پورت اتصال را روی 7070 تنظیم کنید.

-

اجرای ابزار و وارد کردن آیدی هدف:

- ابزار PoC را باز کرده و آیدی AnyDesk هدف را در AnyDesk خودتان وارد نمایید.

- پس از وارد کردن آیدی، ابزار با شنود ترافیک سیستم شما بهصورت خودکار آدرس آیپی عمومی سیستم هدف را شناسایی و نمایش میدهد. اگر هر دو سیستم در یک شبکه محلی باشند، آدرس آیپی خصوصی هدف نیز قابل مشاهده خواهد بود.

-

نمایش نتایج: پس از پردازش، ابزار اطلاعات شامل آیپی عمومی و (در صورت اتصال مشترک به شبکه محلی) آیپی خصوصی هدف را نمایش میدهد.

تاثیرات و ریسکهای امنیتی

این آسیبپذیری AnyDesk IP Leak به علت دسترسی سریع و بدون مجوز به آدرس آیپی هدف، میتواند در شرایط مختلف توسط مهاجمان مورد سوءاستفاده قرار گیرد. با داشتن آدرس آیپی عمومی، مهاجمان میتوانند مکان جغرافیایی تقریبی کاربر را شناسایی کنند و در شبکههای محلی به منابع بیشتری دسترسی یابند.

اعتبار و اکتشاف آسیبپذیری

این آسیبپذیری توسط ابراهیم شفیعی کشف و مستند شده و بلافاصله به تیم امنیت AnyDesk اطلاعرسانی گردیده است. به این ترتیب، ابراهیم شفیعی به عنوان کاشف این حفره امنیتی شناخته میشود و درخواست ثبت آن به عنوان یک CVE نیز ارسال شده است.

کاهش ریسک

در حال حاضر، برای این آسیبپذیری AnyDesk IP Leak، هیچ راهحل کاربردی برای کاربران وجود ندارد و نیاز است که تیم توسعه AnyDesk پچ یا بهروزرسانی لازم را منتشر کند.

آپدیت تاریخ 1 آذر 1403 :

تحلیل و پاسخ به سؤالات رایج درباره آسیبپذیری CVE-2024-52940

1. آیا افشای آدرس آیپی توسط این آسیبپذیری مشابه مشاهده آدرس آیپی توسط وبسایتها است؟

خیر، این دو کاملاً متفاوت هستند.

هنگامی که شما به یک وبسایت مراجعه میکنید، این کار را با آگاهی و رضایت انجام میدهید و میدانید که آیپی عمومی شما برای آن وبسایت قابل مشاهده است. این یک تصمیم آگاهانه از سوی شماست.

اما در مورد آسیبپذیری CVE-2024-52940، وضعیت کاملاً متفاوت است. در اینجا، مهاجم میتواند بدون اطلاع یا رضایت شما، آیپی عمومیتان را به دست آورد. این عدم رضایت، نقض جدی حریم خصوصی شما محسوب میشود و تفاوت مهمی با مرور عادی وب دارد.

2. آیا آدرس آیپی عمومی اطلاعات حساسی است؟

بله، آدرس آیپی عمومی اطلاعاتی حساس است، بهویژه در زمینه امنیت سایبری.

طبق قوانین BDSG (قانون حفاظت از دادههای آلمان) و GDPR (مقررات عمومی حفاظت از دادهها در اتحادیه اروپا)، آدرس آیپی عمومی بهعنوان بخشی از دادههای شخصی کاربران شناخته میشود. افشای آن بدون رضایت کاربر، نقض حقوق دادهها و حریم خصوصی محسوب میشود.

همچنین، آدرس آیپی میتواند اطلاعات ارزشمندی درباره مکان جغرافیایی کاربر، ارائهدهنده خدمات اینترنتی (ISP)، و نوع شبکه (VPN، دیتاسنتر، یا شبکه خانگی) ارائه دهد. این دادهها میتوانند برای حملات هدفمند، از جمله فیشینگ یا DDoS، مورد سوءاستفاده قرار گیرند.

3. آیا این آسیبپذیری نیاز به اسکن پورت دارد؟

خیر، این یکی از تفاوتهای اصلی این آسیبپذیری است.

برای بهرهبرداری از آسیبپذیری CVE-2024-52940، نیازی به اسکن پورت نیست. تنها کاری که مهاجم باید انجام دهد، فعالسازی تنظیمات "Allow Direct Connections" در سیستم خود است.

بهمحض وارد کردن آیدی AnyDesk هدف و برقراری اتصال، مهاجم میتواند آدرس آیپی عمومی و در صورت حضور در شبکه محلی، آدرس آیپی خصوصی سیستم هدف را شناسایی کند. این امر بهرهبرداری از این آسیبپذیری را بسیار سادهتر و سریعتر میکند.

4. آیا این آسیبپذیری سیستمها را به هدف جذابتری تبدیل میکند؟

پاسخ بستگی به سناریو دارد:

- برای کاربران عادی: اگر سیستم شما هیچ پورت باز یا خدمات خاصی نداشته باشد و افشای موقعیت شما و آی پی شما برای شما اهمیت ندارد ، احتمالاً هدف جذابی برای مهاجمان نیستید ( ⚠️به یاد داشته باشید هکرها همیشه اطلاعات شما را نیاز ندارد بلکه ممکلن است اطلاعاتی مثل آی پی شما تکه ای برای حل یک پازل بزرگتر باشد ).

- برای سرورها یا سیستمهای با آیپی استاتیک: اگر پورتهای حیاتی مانند RDP (پورت 3389) یا سایر خدمات روی سیستم شما فعال باشند، این آسیبپذیری شما را به هدف جذابی برای اسکن و حملات پیچیدهتر تبدیل میکند.

5.چرا این آسیبپذیری مهم است؟

در محیطهای حساس، مانند عملیاتهای نظامی، جاسوسی یا سازمانی، آسیبپذیریهایی که ممکن است در نگاه اول ساده به نظر برسند، میتوانند پیامدهای فاجعهباری داشته باشند. افشای مکان تقریبی سیستم هدف از طریق آدرس آیپی عمومی میتواند به مهاجمان سرنخهای کافی برای تهدید عملیاتهای حساس بدهد.

برای مثال:

تصور کنید یک سازمان اطلاعاتی برای پشتیبانی از یک مأمور مخفی در یک کشور دیگر، میلیونها دلار هزینه کرده است. اگر مهاجمی بتواند با استفاده از آسیبپذیری CVE-2024-52940 مکان تقریبی سیستم هدف (برای مثال دفتر یا محل سکونت مأمور) را شناسایی کند، این موضوع میتواند به افشای مأمور، به خطر افتادن عملیات و حتی جان مأموران درگیر منجر شود.

همین امر میتواند در مورد شرکتهای بزرگ نیز صادق باشد. برای مثال، افشای مکان جغرافیایی یک سرور تحقیق و توسعه که شامل اطلاعات ارزشمند پروژههای چندین میلیون دلاری است، میتواند راه را برای حملات سایبری هدفمند، سرقت دادهها یا عملیات خرابکارانه باز کند.

بنابراین، این آسیبپذیری فراتر از یک مشکل ساده امنیتی است. در محیطهای حساس و پیچیده، چنین مواردی میتوانند تهدیدی جدی برای عملیاتهای راهبردی و حتی جان انسانها به شمار آیند.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)

تعداد 2 دیدگاه ثبت شده

به امید انتشار یک نرم افزار ریموت دسکتاپ بومی توسط تیم ابدال.

حتما ، چون این نرم افزار ها دنیا رو دارن با همین شیوه ساده کنترل می کنن . تمامی اسنادی که شما با دوستانتون روی سیستم هم می بینید رو بررسی و ضبط می کنن .