آشنایی با حمله DHCP Harvesting

یکی از حملاتی که میتواند به طور جدی به شبکهها آسیب بزند، حملهٔ "DHCP Starvation" یا "گرفتگی DHCP" است. این حمله با هدف ایجاد اختلال در عملکرد پروتکل DHCP....

لیست مطالب

با رشد سریع شبکههای کامپیوتری و ارتباطات، امنیت شبکه به یکی از مهمترین موضوعات در دنیای امروز تبدیل شده است. یکی از حملاتی که میتواند به طور جدی به شبکهها آسیب بزند، حملهٔ "DHCP Starvation" یا "گرفتگی DHCP" است. این حمله با هدف ایجاد اختلال در عملکرد پروتکل DHCP (Dynamic Host Configuration Protocol) صورت میگیرد و میتواند منجر به قطع اتصال کاربران شبکه به اینترنت یا سایر سرویسهای شبکه شود.

تعریف DHCP و عملکرد آن

پروتکل DHCP وظیفه دارد تا به دستگاههای موجود در شبکه آدرس IP و سایر تنظیمات شبکهای مانند Gateway و DNS Server را اختصاص دهد. این پروتکل با استفاده از یک مدل کلاینت-سرور کار میکند، به این صورت که کلاینتها درخواست خود را برای دریافت یک آدرس IP به سرور DHCP ارسال میکنند و سرور DHCP در پاسخ، یک آدرس IP موجود را به کلاینت اختصاص میدهد.

حمله DHCP Starvation

حمله DHCP Starvation یکی از روشهای مرسوم حملات شبکهای است که در آن مهاجم تلاش میکند تا تمامی آدرسهای IP موجود در سرور DHCP را برای خود رزرو کند، بهطوری که برای سایر کاربران شبکه هیچ آدرس IP دیگری باقی نماند. این حمله به شکل زیر انجام میشود:

-

ارسال درخواستهای مکرر DHCP: مهاجم با ارسال درخواستهای مکرر DHCP (DHCP Discover) با استفاده از آدرسهای MAC جعلی، سعی میکند تا تعداد زیادی از آدرسهای IP موجود در سرور DHCP را به خود اختصاص دهد.

-

اشباع سرور DHCP: در نتیجهٔ ارسال این درخواستها، سرور DHCP مجبور میشود تا تمام آدرسهای IP خود را به درخواستهای جعلی مهاجم اختصاص دهد.

-

عدم توانایی کاربران مشروع در دریافت IP: پس از اشباع سرور DHCP، کاربران مشروع دیگر قادر نخواهند بود تا از سرور DHCP آدرس IP دریافت کنند و به این ترتیب، اتصال آنها به شبکه قطع میشود.

روشهای اجرای حمله DHCP Starvation

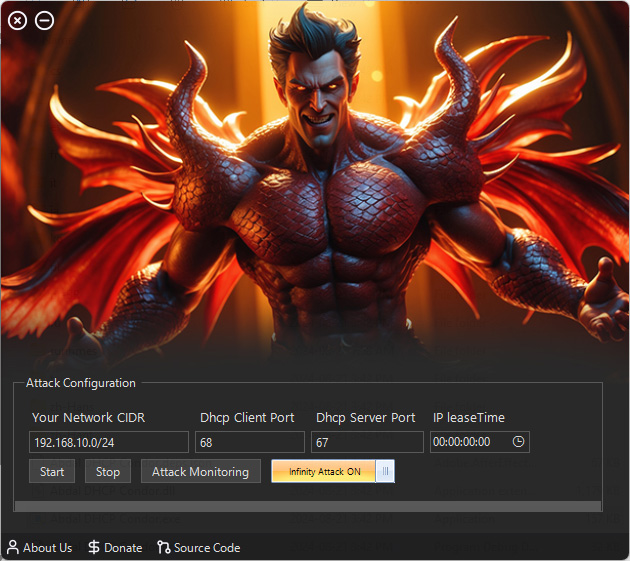

برای انجام این حمله، مهاجم میتواند از ابزارهای متنوعی استفاده کند. یکی از ابزارهای محبوب که تحت ویندوز اجرا می شود Abdal DHCP Condor است این ابزار توسط ابراهیم شفیعی مدیر تیم امنیتی ابدال برنامه نویسی شده است و می توانید از اینجا به آن دسترسی داشته باشید . تصویر این نرم افزار را در زیر مشاهده می کنید .

اگر در دنیای لینوکس هستید از ابزار Yersinia می توانید استفاده کنید . هم Abdal DHCP Condor و هم Yersinia توانایی ارسال تعداد زیادی درخواست DHCP با آدرسهای MAC جعلی را دارا هستند .

پیامدها و تهدیدات

حمله DHCP Starvation میتواند پیامدهای جدی برای شبکه به همراه داشته باشد:

- قطع دسترسی به شبکه: کاربران شبکه قادر نخواهند بود به شبکه دسترسی داشته باشند، چرا که هیچ آدرس IP برای آنها باقی نمانده است.

- از کار افتادن سرویسها: سرویسهایی که به اتصال اینترنت نیاز دارند، مانند سرویسهای VoIP یا سرویسهای ایمیل، از کار میافتند.

- افزایش بار مدیریتی: مدیریت شبکه باید بهطور مداوم به جستجوی راهحلهایی برای مقابله با این حمله بپردازد، که این موضوع بار مدیریتی زیادی به همراه دارد.

روشهای مقابله با حمله DHCP Starvation

برای مقابله با این نوع حمله، چندین روش پیشنهاد شده است:

-

استفاده از DHCP Snooping: یکی از بهترین روشها برای مقابله با حمله DHCP Starvation، استفاده از DHCP Snooping است. این ویژگی که در بسیاری از سوئیچهای مدیریتی موجود است، به سوئیچها اجازه میدهد تا درخواستهای DHCP را نظارت کنند و تنها به دستگاههای مجاز اجازه دریافت IP بدهند.

-

محدود کردن تعداد آدرسهای MAC: در این روش، تعداد آدرسهای MAC مجاز برای هر پورت سوئیچ محدود میشود. این کار باعث میشود که مهاجم نتواند تعداد زیادی آدرس MAC جعلی برای حمله خود ایجاد کند.

-

تخصیص دستی آدرسهای IP: در شبکههای کوچک، تخصیص دستی آدرسهای IP میتواند بهعنوان یک راهحل مؤثر برای مقابله با این نوع حمله استفاده شود.

-

استفاده از پروتکلهای احراز هویت: استفاده از پروتکلهای احراز هویت مانند IEEE 802.1X میتواند از دسترسی کاربران غیرمجاز به شبکه جلوگیری کند.

حمله DHCP Starvation یکی از حملات جدی در حوزه امنیت شبکه است که میتواند عواقب زیادی برای شبکهها به همراه داشته باشد. آگاهی از این حمله و استفاده از روشهای مناسب برای مقابله با آن، میتواند بهطور مؤثری از وقوع چنین حملاتی جلوگیری کند. مدیران شبکه باید با استفاده از ابزارهای مناسب و پیادهسازی تنظیمات امنیتی، شبکههای خود را در برابر این تهدیدات محافظت کنند.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)