الگوریتم Blowfish چیست و چگونه هک می شود ؟

الگوریتم Blowfish یکی از الگوریتمهای رمزنگاری است که در سال 1993 توسط بروس اشنایر (Bruce Schneier) طراحی شد. این الگوریتم به عنوان جایگزینی برای الگوریتمهای..

لیست مطالب

- تاریخچه و انگیزه طراحی

- دلیل نامگذاری Blowfish

- ساختار و ویژگیها

- بهترین نرم افزار برای کار با الگوریتم Blowfish

- مراحل اصلی در Blowfish

- مزایا و معایب

- مزایا

- معایب

- مقایسه با الگوریتمهای دیگر

- کاربردها

- عملکرد الگوریتم Blowfish

- توسعه کلید (Key Expansion)

- مراحل توسعه کلید

- رمزنگاری دادهها (Data Encryption)

- مراحل رمزنگاری

- تابع F

- نقاط ضعف و روشهای هک Blowfish

- حملات تئوریک

- حمله جستجوی کامل (Brute Force Attack)

- حمله تولد (Birthday Attack)

- حمله انتخابی متن اصلی (Chosen-plaintext Attack)

- حملات عملی

- پیادهسازی ضعیف (Weak Implementation)

- نشت اطلاعات جانبی (Side-channel Attacks)

- استفاده نادرست از حالتهای عملیات (Mode of Operation)

- آسیبپذیریهای شناخته شده

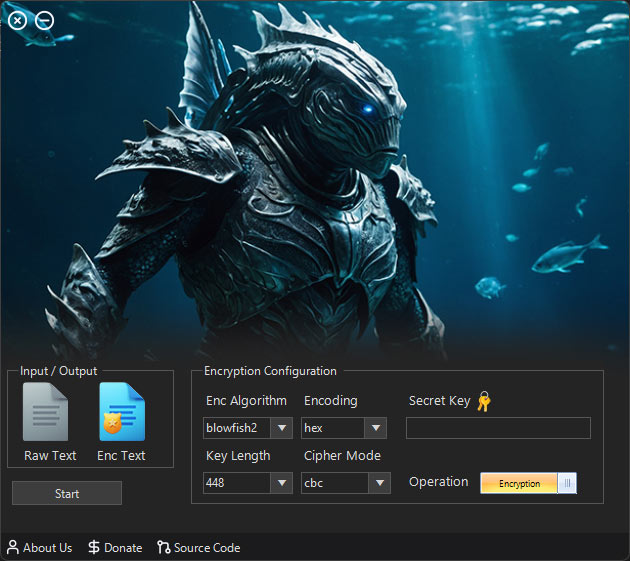

الگوریتم Blowfish یکی از الگوریتمهای رمزنگاری است که در سال 1993 توسط بروس اشنایر (Bruce Schneier) طراحی شد. این الگوریتم به عنوان جایگزینی برای الگوریتمهای قدیمیتری مانند DES (Data Encryption Standard) ارائه شد و هدف اصلی آن ارائه یک الگوریتم سریع، قوی و با امنیت بالا برای رمزنگاری دادهها بود. Blowfish به دلیل سرعت بالا، سادگی پیادهسازی و امنیت قابل توجهی که ارائه میدهد، به طور گستردهای در سیستمهای مختلف مورد استفاده قرار میگیرد. برای کار با این الگوریتم می توانید از Abdal Blowfish Encryption استفاده کنید . Abdal Blowfish Encryption یک نرم افزار رایگان و آوپن سورس است که توسط ابراهیم شفیعی برنامه نویسی و توسعه داده شده است.

تاریخچه و انگیزه طراحی

در اوایل دهه 1990، نیاز به الگوریتمهای رمزنگاری جدید احساس میشد زیرا الگوریتمهای موجود مانند DES شروع به نشان دادن ضعفهای امنیتی کردند. بروس اشنایر، یکی از کارشناسان برجسته امنیت، Blowfish را به عنوان یک الگوریتم عمومی و بدون محدودیتهای پتنتی طراحی کرد تا بتواند نیازهای رمزنگاری را در بسیاری از سیستمها و برنامهها برطرف کند.

دلیل نامگذاری Blowfish

نام الگوریتم "Blowfish" توسط سازنده آن، بروس اشنایر (Bruce Schneier)، انتخاب شده است. اشنایر این نام را به دلیل علاقهاش به ماهیهای بادکنکی (Blowfish) انتخاب کرد. ماهی بادکنکی، وقتی احساس خطر میکند، بدن خود را پر از آب یا هوا میکند و به یک اندازهی بزرگ و غیرعادی میرسد که باعث میشود شکارچیان از حمله به آن منصرف شوند. این ویژگی ماهی بادکنکی به نحوی با هدف اصلی الگوریتم Blowfish که امنیت و حفاظت از دادهها است، تطابق دارد.

همچنین، اشنایر از اینکه الگوریتمها و پروتکلهای رمزنگاری به نامهای حیوانات نامگذاری میشوند، خوشش میآمد. به همین دلیل، تصمیم گرفت نامی منحصر به فرد و مرتبط با حیوانات برای این الگوریتم انتخاب کند.

ساختار و ویژگیها

Blowfish یک الگوریتم رمزنگاری متقارن بلوکی است که از طول کلید متغیر از 32 بیت تا 448 بیت پشتیبانی میکند. این الگوریتم دادهها را به بلوکهای 64 بیتی تقسیم کرده و هر بلوک را جداگانه رمزنگاری میکند.

بهترین نرم افزار برای کار با الگوریتم Blowfish

اگر به دنبال ابزاری قدرتمند و کاربرپسند برای پیادهسازی الگوریتم Blowfish هستید، Abdal Blowfish Encryption بهترین گزینه است. این نرمافزار که توسط ابراهیم شفیعی، مدیر تیم امنیتی ابدال، توسعه یافته است، با پشتیبانی کامل از الگوریتم Blowfish، امنیت بالا و سرعت پردازش فوقالعادهای را ارائه میدهد. رابط کاربری ساده و قابلیتهای پیشرفته این نرمافزار، آن را به انتخابی ایدهآل برای هر کسی که نیاز به رمزگذاری امن و کارآمد دارد، تبدیل کرده است.

مراحل اصلی در Blowfish

-

توسعه کلید: این مرحله شامل تبدیل کلید اولیه به چندین زیرکلید است که در طول فرآیند رمزنگاری استفاده میشوند. این زیرکلیدها از طریق یک فرایند پیچیده تولید میشوند که شامل چندین مرحله ترکیب و جایگشت (Permutation) است.

-

رمزنگاری دادهها: دادهها به بلوکهای 64 بیتی تقسیم شده و هر بلوک با استفاده از زیرکلیدهای تولید شده در مرحله قبل، رمزنگاری میشود. این مرحله شامل چندین دور (16 دور) فرآیند رمزنگاری است که در هر دور عملیاتهای جایگشت و جایگزینی (Substitution) انجام میشود.

-

عملیات نهایی: بعد از انجام 16 دور، دو نیمه بلوک جابجا شده و نتیجه نهایی تولید میشود.

مزایا و معایب

مزایا

- سرعت بالا: Blowfish به دلیل ساختار ساده و عملیاتهای کمهزینه، یکی از سریعترین الگوریتمهای رمزنگاری است.

- امنیت بالا: با استفاده از کلیدهای طولانی و فرآیند پیچیده توسعه کلید، شکستن این الگوریتم به روشهای brute-force بسیار دشوار است.

- سازگاری با کلیدهای متغیر: پشتیبانی از کلیدهای با طولهای مختلف، انعطافپذیری بیشتری را به کاربران میدهد.

معایب

- حملههای انتخابی (Chosen-plaintext attacks): برخی مطالعات نشان دادهاند که در شرایط خاص، Blowfish ممکن است در برابر حملههای انتخابی مقاومت کمتری داشته باشد.

- سایز بلوک کوچک: با توجه به سایز بلوک 64 بیتی، Blowfish ممکن است در محیطهایی که نیاز به سایز بلوک بزرگتر دارند، مناسب نباشد. این موضوع میتواند باعث ضعف امنیتی در برابر حملات خاصی مانند حمله تولد (Birthday attack) شود.

مقایسه با الگوریتمهای دیگر

Blowfish معمولاً با الگوریتمهای دیگری مانند AES (Advanced Encryption Standard) مقایسه میشود. در حالی که AES امروزه بیشتر به عنوان استاندارد جهانی مورد استفاده قرار میگیرد، Blowfish هنوز هم در بسیاری از برنامهها و سیستمها به دلیل سرعت و سادگی پیادهسازی آن استفاده میشود. یکی از نقاط قوت اصلی Blowfish نسبت به AES، انعطافپذیری آن در طول کلید است.

کاربردها

Blowfish در بسیاری از سیستمهای نرمافزاری و پروتکلهای شبکهای مورد استفاده قرار گرفته است. برای مثال، از این الگوریتم در نرمافزارهای فشردهسازی فایل، حفاظت از رمز عبور و برخی پروتکلهای ارتباطی امن استفاده شده است.

عملکرد الگوریتم Blowfish

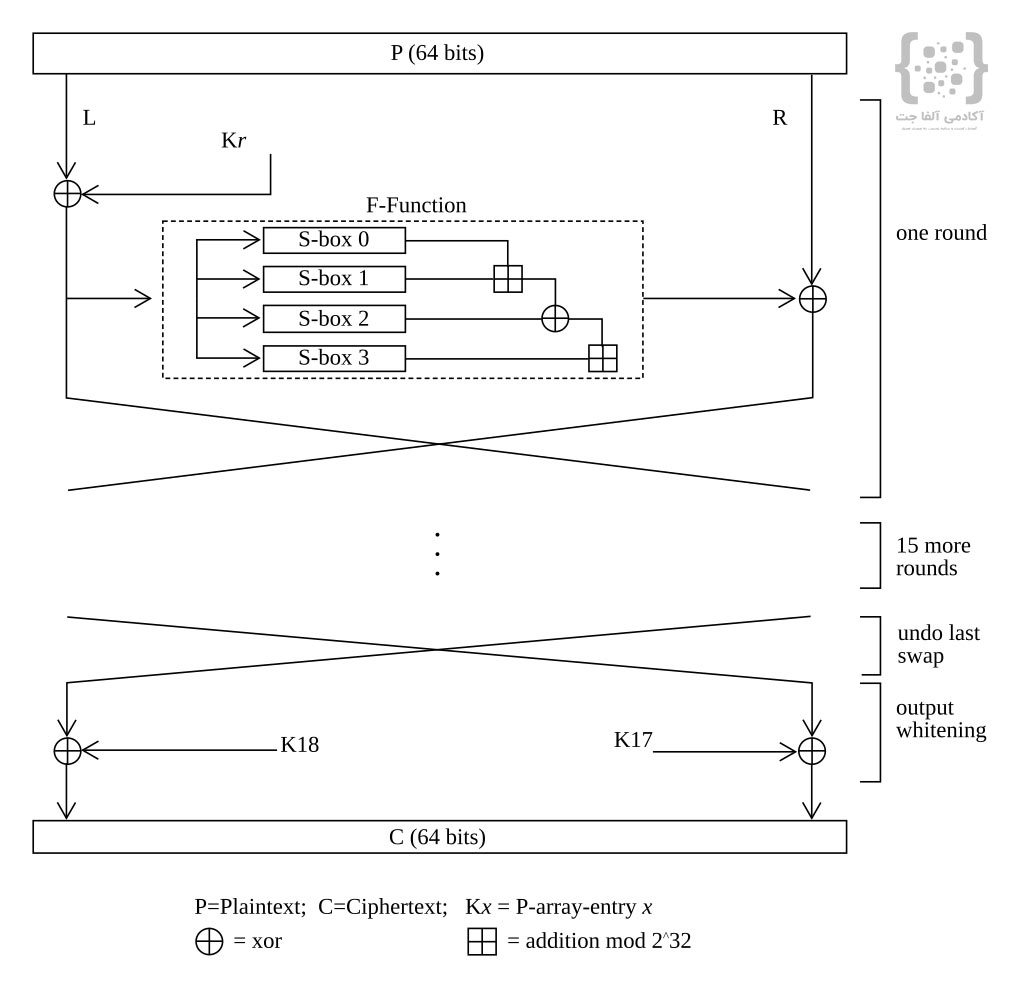

الگوریتم Blowfish یک الگوریتم رمزنگاری بلوکی متقارن است که دادهها را به بلوکهای 64 بیتی تقسیم کرده و هر بلوک را با استفاده از یک کلید رمزنگاری میکند. این الگوریتم شامل دو مرحله اصلی است: توسعه کلید و رمزنگاری دادهها.

توسعه کلید (Key Expansion)

توسعه کلید در Blowfish یک فرآیند پیچیده است که کلید ورودی را به چندین زیرکلید تبدیل میکند. کلید اولیه میتواند از 32 بیت تا 448 بیت طول داشته باشد. در طول فرآیند توسعه کلید، کلید ورودی به دو دسته زیرکلید تقسیم میشود:

- P-array: شامل 18 زیرکلید 32 بیتی (P0 تا P17) است.

- S-boxes: شامل چهار جدول S-box است که هر یک دارای 256 ورودی 32 بیتی هستند.

مراحل توسعه کلید

- ابتدا P-array با یک مقدار ثابت پر میشود.

- کلید ورودی به صورت چرخشی در P-array ترکیب میشود.

- سپس S-boxes با استفاده از کلید ورودی و P-array مقداردهی میشوند.

رمزنگاری دادهها (Data Encryption)

Blowfish دادهها را به بلوکهای 64 بیتی تقسیم کرده و هر بلوک را رمزنگاری میکند. این فرآیند شامل 16 دور از عملیات رمزنگاری است. هر دور شامل ترکیبی از عملیات جایگشت و جایگزینی است.

مراحل رمزنگاری

- بلوک 64 بیتی ورودی به دو نیمه 32 بیتی تقسیم میشود: نیمه چپ LL و نیمه راست R .

- در هر یک از 16 دور، عملیات زیر انجام میشود:

- نیمه چپ L با یک زیرکلید P[i] ترکیب (XOR) میشود.

- نتیجه به یک تابع F که شامل S-boxes است وارد میشود.

- خروجی تابع F با نیمه راست R ترکیب (XOR) میشود.

- در پایان هر دور، L و R جابجا میشوند.

- در دور آخر، جابجایی L و R انجام نمیشود.

- در نهایت، نیمه راست و چپ به هم متصل شده و بلوک رمزنگاری شده خروجی تولید میشود.

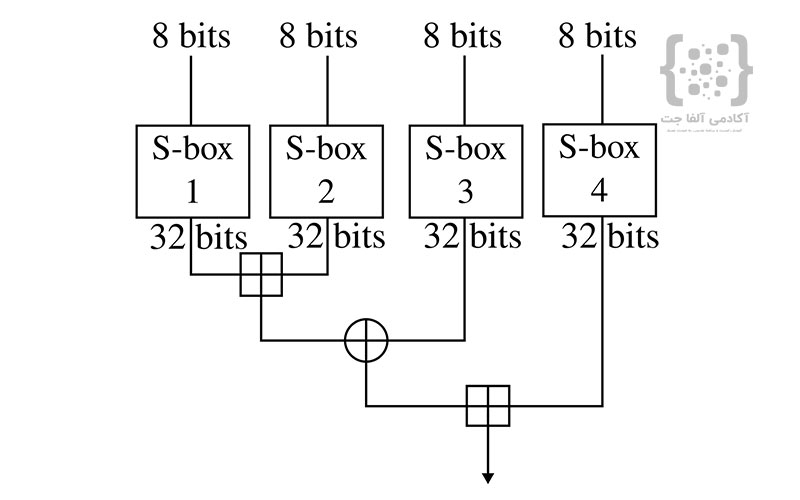

تابع F

تابع F نقش حیاتی در امنیت Blowfish دارد. این تابع به صورت زیر عمل میکند:

- مقدار ورودی R به چهار بخش 8 بیتی تقسیم میشود.

- هر بخش به یک S-box داده میشود که به ترتیب مقداردهی شدهاند.

- خروجی S-boxes به صورت ریاضی با یکدیگر ترکیب میشود تا خروجی نهایی تابع F به دست آید.

نقاط ضعف و روشهای هک Blowfish

حملات تئوریک

حمله جستجوی کامل (Brute Force Attack)

در این نوع حمله، تمام کلیدهای ممکن بررسی میشوند تا کلید درست پیدا شود. اگرچه این حمله برای Blowfish با کلیدهای کوتاهتر از 448 بیت ممکن است عملی باشد، اما برای کلیدهای طولانیتر بسیار غیرعملی و زمانبر است. از آنجایی که طول کلید Blowfish میتواند تا 448 بیت باشد، تعداد کلیدهای ممکن بسیار زیاد است و این حمله در عمل نیازمند توان محاسباتی فوقالعاده بالاست.

حمله تولد (Birthday Attack)

این نوع حمله به بهرهگیری از تصادفها در فضای خروجی الگوریتمهای رمزنگاری (مانند تکرار در خروجی هشها یا بلوکهای رمزنگاری) میپردازد. در مورد Blowfish، سایز بلوک 64 بیتی آن باعث میشود که پس از پردازش تعداد زیادی بلوک داده، احتمال تکرار در بلوکهای رمزنگاری شده افزایش یابد، که میتواند در برخی موارد به کاهش امنیت منجر شود.

حمله انتخابی متن اصلی (Chosen-plaintext Attack)

در این نوع حمله، مهاجم میتواند متنهای اصلی دلخواه را انتخاب کند و خروجی رمزنگاریشده آنها را مشاهده کند. برای Blowfish، برخی تحقیقات نشان دادهاند که تحت شرایط خاص، ممکن است ضعفهایی در برابر این نوع حمله وجود داشته باشد، به ویژه اگر کلیدهای ضعیف یا الگوهای خاصی در متن اصلی وجود داشته باشد.

حملات عملی

پیادهسازی ضعیف (Weak Implementation)

اگر الگوریتم Blowfish به درستی پیادهسازی نشود، به عنوان مثال استفاده از کلیدهای ضعیف یا تکراری، یا عدم استفاده از تکنیکهای مناسب برای مدیریت کلیدها، میتواند سیستم را در برابر حملات آسیبپذیر کند. کلیدهای ضعیف میتوانند از طریق حملات جستجوی کامل سریعتر شکسته شوند.

نشت اطلاعات جانبی (Side-channel Attacks)

این حملات از اطلاعات غیرمستقیمی مانند زمانبندی عملیات، مصرف توان یا تشعشعات الکترومغناطیسی برای دسترسی به اطلاعات کلیدی استفاده میکنند. برای مثال، یک مهاجم میتواند با تحلیل مدت زمان انجام عملیات رمزنگاری، به برخی اطلاعات درباره کلید دست پیدا کند.

استفاده نادرست از حالتهای عملیات (Mode of Operation)

Blowfish به تنهایی یک الگوریتم رمزنگاری بلوکی است و باید در کنار یک حالت عملیاتی مانند CBC (Cipher Block Chaining) یا ECB (Electronic Codebook) استفاده شود. استفاده نادرست از حالتهای عملیات میتواند امنیت کلی سیستم را کاهش دهد. به عنوان مثال، استفاده از حالت ECB که به طور مستقیم بلوکها را رمزنگاری میکند، میتواند به مهاجم اجازه دهد تا با تحلیل الگوهای مشابه در بلوکهای مختلف، به اطلاعات دست پیدا کند.

آسیبپذیریهای شناخته شده

اگرچه Blowfish هنوز به عنوان یک الگوریتم امن شناخته میشود، اما برخی تحقیقات نشان دادهاند که ممکن است در برابر حملات خاصی مانند حملات مبتنی بر کلیدهای ضعیف یا حملات انتخابی متن اصلی، ضعفهایی داشته باشد. علاوه بر این، به دلیل سایز بلوک 64 بیتی، Blowfish ممکن است در برابر حمله تولد یا Birthday Attack در محیطهایی که حجم زیادی از دادهها رمزنگاری میشود، آسیبپذیر باشد.

دیدگاه های مربوط به این مقاله (برای ارسال دیدگاه در سایت حتما باید عضو باشید و پروفایل کاربری شما تکمیل شده باشد)